Je vais commencer mon histoire par une anecdote. A décidé en quelque sorte Winnie l'Ourson (VP) et Porcinet (P) d'interviewer Bigfoot. Ils sont allés le chercher, mais ils ne l'ont pas trouvé. Nous avons atteint les montagnes de Sibérie. Là VP dit :

"Piglet, séparons-nous, sinon toi et moi ne le retrouverons jamais !"

Alors ils l'ont fait. VP a fouillé, fouillé, personne n'était là. Décidé de trouver Porcinet. Marcher, errer, voit soudainement Porcinet gisant mort avec une bouche déchirée, et un enregistreur vocal est allongé à côté de lui. VP a allumé l'enregistreur et entend :

-Camarade Bigfoot, puis-je vous interviewer ?

-Prends-le!

-Mais...

-Prends-le!

Mais ce n'est pas une interview !

-Prends-le!

-A-ah-ah !

...

J'ai donc décidé d'interviewer, pas avec Bigfoot, bien sûr ;),

et les hackers, des personnes assez difficiles à trouver et qui peuvent dire beaucoup de choses intéressantes. J'ai posé à tout le monde les mêmes questions (je voulais vraiment savoir en quoi ces invisibles diffèrent les uns des autres ;), qui ne sont pas toutes liées à l'informatique. Je ne détaillerai pas trop comment j'ai trouvé de vrais hackers (je laisserai cela au secret professionnel), je dirai seulement que certains d'entre eux sont assez connus dans des cercles étroits, d'autres

recommandé par des personnes bien informées, le troisième a dû chercher par vous-même.

Entrevue #1 (Sidex)

1) Avez-vous besoin de gloire ?

Je ne suis pas intéressé par la célébrité "de masse". A tel point que les gens ordinaires parlent de moi et écrivent dans des magazines qui sont loin de la sécurité informatique, et des ordinateurs en général. Par exemple, je n'aime pas la popularité du notoire Mitnick, Levin ou la dernière "star" - Mafia Boy. Au contraire, il s'intéresse à la renommée "étroite" parmi les personnes les plus compétentes et les plus autoritaires. Comme dit le proverbe "moins c'est mieux".

2) Comment devenir hacker ?

Personne ne demande : comment devenir tailleur de vestes matelassées ? Alors pourquoi la question est-elle liée à la "spécialité"

- pirate? Ce n'est rien d'autre qu'un mythe pour nourrir les ados : tu deviendras un hacker, on t'apprendra à être un hacker, tu dois devenir un hacker, "How to Become a hacker" américain. Je voulais que les jeunes posent la question posée pour la changer en : comment devenir spécialiste de la sécurité informatique ? Ici, je vous conseillerais d'acquérir le maximum de connaissances fondamentales, telles que: travailler avec divers systèmes d'exploitation, diverses programmations, langues étrangères (communication :), protocoles de communication, périphériques matériels, etc. Et après avoir reçu le nécessaire dans la bonne quantité, tournez-vous vers des sources d'informations plus spécifiques: flux / sites d'actualités, listes de diffusion de sécurité, contacts avec des personnes compétentes dans le domaine qui vous intéresse, les mêmes livres et, bien sûr, des périodiques pertinents , comme le même magazine Hacker.

3) Quel est votre livre préféré ?

Irwin Shaw "Rich Man, Poor Man", "Pain sur les eaux"; Guillaume Gibson

Chrome brûlant.

4) Quelle est votre musique préférée ?

Musique électronique « fondamentale » : Kraftwerk, Future sound of London, The Orb, Orbital. Et des expérimentations modernes : les frères Dust, les frères Chemical (premiers et derniers travaux), Primal Scream, Apollo 440, Paul Oakenfold, easy listening du Cafe del

Mar.

5) Quel est votre film préféré ?

Très touché par le film "Fight Club". Mais son caractère de masse et la superficialité de l'idée ne lui permettent pas d'être qualifié de favori. Au total, j'ai du mal à nommer mon film préféré, parce que. il serait logique d'écrire un western ici. Je n'hésiterais pas à nommer - "Khrustalev, la voiture" du super-réalisateur Herman, qui, malheureusement, ne nous plaît qu'occasionnellement avec son travail. D'un film totalement sans budget - "Le talon de fer de l'oligarchie" du "gentil" -Bashirov.

Eh bien, tout d'abord, il ne faut pas confondre un hacker et un cracker... J'ai cassé différents programmes, mais je ne me souviens pas des "pieds de biche" - ils n'y ont aucun intérêt. Il est plus intéressant de construire que de casser.

9) Avez-vous une petite amie ?

Question ridicule, bien sûr - Russes ;-). Mais ce n'est pas une question de nationalité...

Linux, Solaris, Windows NT

Pour différentes tâches - différents systèmes d'exploitation, il n'y a pas et ne peut pas y avoir de réponse sans ambiguïté.

ordinateur?

Du 12 au 24.

15) Que pensez-vous de Gates ?

Un homme qui a fait fortune grâce à la paresse et à la bêtise humaines. L'arrivée de Gates était inévitable, sans lui, il y aurait quelqu'un d'autre.

Entrevue #4 (RTE)

1) Avez-vous besoin de gloire ?

2) Comment devenir hacker ?

3) Quel est votre livre préféré ?

"Comment programmer en C++"

4) Quelle est votre musique préférée ?

5) Quel est votre film préféré ?

"Ivan Vasilyevich change de métier"

7) Le hack le plus mémorable.

Le piratage lorsque vous vous faites prendre est le hack le plus mémorable :).

8) Qui considérez-vous comme le hacker le plus remarquable ?

Kévin Mitnick.

9) Avez-vous une petite amie ?

10) De quelle nationalité sont les meilleurs hackers ?

Russes, bien sûr.

11) Quels sont les systèmes d'exploitation de votre ordinateur ?

Station de travail WinNT 4.0 et FreeBSD.

12) Quel OS considérez-vous comme le meilleur ?

13) Combien d'heures par jour passez-vous

ordinateur?

Au moins 7.

14) Dans quels langages programmez-vous ?

15) Que pensez-vous de Gates ?

Héhé ! Qu'est-ce que je pense de Gates ? C'est une chèvre !

Entrevue #5 (Trou noir)

1) Avez-vous besoin de gloire ?

Non, ce n'est pas du tout nécessaire.

2) Comment devenir hacker ?

Aimer la programmation et connaître magistralement ses racines - Assembleur.

3) Quel est votre livre préféré ?

"Guerre et paix" Tolstoï.

4) Quelle est votre musique préférée ?

Jean-Sébastien Bach. Maintenant, par exemple, de magnifiques "suites françaises" sonnent.

5) Quel est votre film préféré ?

L'énumération serait trop longue. Je regarde mon humeur.

7) Le hack le plus mémorable.

Ceci est interdit par la loi de la Fédération de Russie 😉

8) Qui considérez-vous comme le hacker le plus remarquable ?

Kevin Mitnick et Robert Morris.

9) Avez-vous une petite amie ?

Bien sûr avoir.

10) De quelle nationalité sont les meilleurs hackers ?

Je n'ai pas de telles statistiques. Je pense que tout le monde peut réussir.

11) Quels sont les systèmes d'exploitation de votre ordinateur ?

MS DOS et Windows NT.

12) Quel OS considérez-vous comme le meilleur ?

13) Combien d'heures par jour passez-vous

ordinateur?

14) Dans quels langages programmez-vous ?

Assembleur, C++ et Java.

15) Que pensez-vous de Gates ?

Bien joué. Mais je n'aime pas ses langages de programmation (de Microsoft). Et ce qu'il a fait avec Java ne lui fait pas non plus honneur.

Merci.

Entrevue #6 (VirVit)

1) Avez-vous besoin de gloire ?

Selon quel domaine de la vie.

2) Comment devenir hacker ?

Étudiez et étudiez encore ... Et pratiquez aussi ...

3) Quel est votre livre préféré ?

Architecture du système d'exploitation UNIX.

4) Quelle est votre musique préférée ?

Rock'n'roll, rock, funk

5) Quel est votre film préféré ?

8) Qui considérez-vous comme le hacker le plus remarquable ?

Pas intéressé par les gens célèbres, bien que Mitnick...

9) Avez-vous une petite amie ?

10) De quelle nationalité sont les meilleurs hackers ?

11) Quels sont les systèmes d'exploitation de votre ordinateur ?

Win98, Linux chat noir 6.02

12) Quel OS considérez-vous comme le meilleur ?

13) Combien d'heures par jour passez-vous

ordinateur?

14) Dans quels langages programmez-vous ?

C, C++, Asm, FoxPro.

15) Que pensez-vous de Gates ?

Rien. Était au bon moment au bon endroit.

Entretien #7 (myztique)

1) Avez-vous besoin de gloire ?

Entre autres hackers, cela ne ferait pas de mal.

2) Comment devenir hacker ?

Vous devez avoir une grande patience et un désir d'apprendre cela.

3) Quel est votre livre préféré ?

"Attaque sur Internet"

4) Quelle est votre musique préférée ?

techno hardcore.

5) Quel est votre film préféré ?

7) Le hack le plus mémorable.

8) Qui considérez-vous comme le hacker le plus remarquable ?

9) Avez-vous une petite amie ?

10) De quelle nationalité sont les meilleurs hackers ?

Russes bien sûr.

11) Quels sont les systèmes d'exploitation de votre ordinateur ?

Linux RH7.0 et Win98

12) Quel OS considérez-vous comme le meilleur ?

Il est difficile de dire, en général, de bons systèmes d'exploitation de type Unix.

13) Combien d'heures par jour passez-vous

ordinateur?

14) Dans quels langages programmez-vous ?

15) Que pensez-vous de Gates ?

Clever pepper, a pensé à vendre des logiciels, mais en général il est gourmand.

Ce sont les tartes 😉 Dommage qu'elles ne brillent pas avec sincérité (vous pouvez voir comment elles répondent à la question sur la plus mémorable

hacking), mais pour recevoir des réponses à de telles questions, il faut être l'un d'entre eux. Et ils ne se posent pas de questions comme ça...

Plus récemment, j'ai eu besoin d'installer un système propre sur mon ordinateur pour tester le fonctionnement de certains pilotes. Honnêtement, j'ai commencé par chercher un moyen de déployer un système prêt à l'emploi sur une clé USB et de démarrer à partir de celle-ci. C'est une autre tâche que je vais vous dire. Cependant, dans le processus, j'ai réussi à acquérir une grande expérience dans ce domaine que je suis heureux de partager avec vous. De plus, dans l'arsenal d'un pirate informatique, il devrait y avoir n'importe quel lecteur flash multi-boot avec tous les outils nécessaires.

Un lecteur multi-amorçage permet d'effectuer des vérifications matérielles, de préparer les ordinateurs pour l'installation du système d'exploitation, de sauvegarder les données et de supprimer tout logiciel malveillant. Et aussi briser les mots de passe et plonger dans le système autant que vous le souhaitez.

Lorsque le BIOS a introduit l'option de démarrage à partir de clés USB, la vie des pirates a changé à jamais. Depuis, à l'aide d'un petit appareil sur n'importe quel ordinateur, il est devenu possible de faire n'importe quoi sans ouvrir son boîtier et sans attirer l'attention. Vous ne pouvez obtenir un contrôle total sur le système qu'en allant au-delà.

Aujourd'hui, presque tous les systèmes d'exploitation peuvent démarrer à partir d'une clé USB. De nombreux systèmes d'exploitation créent généralement une couche d'abstraction matérielle HAL directement pendant le processus d'installation ou testent l'installation sur un lecteur RAM. À partir de Windows XP, un environnement de pré-installation pratique, WinPE, est disponible. Maintenant, il est passé à la version 5.1 et est basé sur la mise à jour Windows Kits 8.1. Après quelques modifications, WinPE vous permet de faire presque tout ce qui Windows installé. Par exemple, installez les pilotes non seulement pendant le processus de démarrage, mais également après celui-ci.

Les adeptes de la "vieille école" apprécieront certainement FreeDOS. Il est assez omnivore - n'importe quelle plate-forme x86 fera l'affaire. Dans ce système d'exploitation, même un navigateur et un lecteur multimédia sont disponibles. Les distributions Linux modernes sont faciles à démarrer en mode Live, et certaines ont même une fonctionnalité pour enregistrer les modifications après le redémarrage - la persistance USB. De nombreux programmes de récupération de données et de protection antivirus créent eux-mêmes des images de disque amorçables qui peuvent être placées sur une clé USB. En un mot, le choix de composants pour le multichargement est très large.

En démarrant en mode WinPE, vous pouvez utiliser les utilitaires appropriés pour modifier les mots de passe, les fichiers système et les paramètres de registre dans le système d'exploitation Windows installé, qui sont bloqués même pour l'administrateur. Les systèmes avec cryptage de bout en bout et protection supplémentaire ne sont pas si faciles à surmonter, mais un ordinateur domestique ou de bureau ordinaire est facile. Des programmes séparés vous permettent d'obtenir un contrôle total sur le matériel, ce qui est également impossible dans des conditions normales en raison de restrictions au niveau des droits, des pilotes et des services. Tout cet ensemble

Les outils sont souvent écrits sur différents supports car ils diffèrent par leurs exigences et sont en conflit les uns avec les autres, mais il existe des moyens de combiner plusieurs d'entre eux en un assemblage universel. C'est ce que nous allons faire.

Nous aurons besoin:

lecteur flash d'une capacité de 8 Go;

chargeur de démarrage GRUB ;

un ensemble d'images avec les programmes et systèmes d'exploitation souhaités ;

utilitaire WinContig ;

Programme WinSetupFromUSB (facultatif).

COMMENT CHOISIR UNE CLÉ USB DISPONIBLE

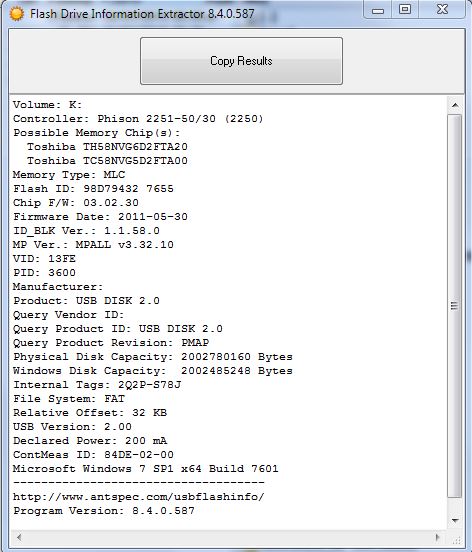

Vous ne pouvez savoir avec certitude ce qu'il y a à l'intérieur d'un lecteur flash particulier qu'après l'achat. La base de données iFlash et les utilitaires d'identification VID/PID permettent de se passer d'ouvrir son boîtier. Parmi de nombreux analogues, l'utilitaire gratuit Flash Drive Information Extractor d'ANTSpec Software est le seul qui fonctionne correctement avec USB 3.0 et les nouveaux contrôleurs.

Chaque écrasement réduit la ressource mémoire, il est donc préférable de ne pas utiliser de modèles avec des puces TLC. Les puces MLC NAND modernes sont divisées par ressource en deux classes : 3K (jusqu'à 3000 cycles de réécriture) et 5K (jusqu'à 5000 cycles de réécriture). Ces derniers sont installés dans des SSD coûteux, et il est peu probable de trouver une telle puce à l'intérieur d'un lecteur flash. La mémoire SLC avec une ressource allant jusqu'à cent mille cycles est désormais disponible uniquement pour les SSD de classe entreprise et les tampons de lecteur hybride. Les lecteurs flash avec une telle mémoire n'étaient plus fabriqués il y a de nombreuses années.

La fenêtre Flash Drive Information Extractor affiche le type de puces mémoire, leur fabricant supposé et le courant maximum. Il peut être utilisé pour juger de la consommation d'énergie, ce qui signifie prédire le degré d'échauffement du lecteur flash et sa capacité à fonctionner longtemps dans des conditions problématiques. A l'aube de la production USB-Flash, ils étaient équipés d'une interface thermique de haute qualité, d'un circuit de stabilisation de puissance, d'une protection contre les interférences et même de l'inversion de polarité. Les modèles modernes, en règle générale, sont complètement sans défense. Désormais, les clés USB ne sont pas des technologies de pointe, mais des consommables.

GRUB - CHARGEUR DE DÉMARRAGE GRAND UNIFIÉ

Le chargeur de démarrage GRUB est loin d'être la seule option, mais très pratique, pour créer un démarrage multiple. Il est universel, prenant en charge à la fois les technologies de démarrage anciennes et modernes. De plus, la syntaxe des commandes pour d'autres chargeurs de démarrage (en particulier, Syslinux) est facilement réécrite dans les lignes de menu GRUB.

Transformer un lecteur flash en un multiboot est extrêmement simple aujourd'hui - les opérations manuelles sont minimisées, il existe de nombreux utilitaires prêts à l'emploi, des méthodes éprouvées et la prise en charge de nouveaux a depuis longtemps été mise en œuvre. systèmes de fichiers. S'il n'est pas nécessaire de travailler avec un environnement DOS pur et d'anciens programmes directement sur la partition du lecteur flash, vous pouvez le formater en toute sécurité en NTFS.

Pour Installation de Windows 8, 8.1, 10 et certaines autres opérations, il s'agit généralement d'un prérequis. Initialement, tous les lecteurs flash sont vendus avec une partition FAT32. Le programme d'installation GRUB lui-même peut créer une partition NTFS - l'essentiel est de ne pas se tromper lors du choix d'un disque. Vous devez d'abord effacer le lecteur flash en réécrivant toutes les données sur un autre support. Il reste maintenant à le sélectionner dans la liste de la fenêtre du programme d'installation USB Grub4DOS et à cliquer sur "Installer". En quelques secondes, toutes les opérations seront terminées, comme en témoigne le fichier menu.lst à la racine du lecteur flash. Ceci n'est qu'un exemple de menu que nous allons éditer prochainement.

CRÉATION D'UN ENSEMBLE

Avant de commencer à travailler, je conseille d'installer GRUB sur une clé USB en un clic, lisez l'article en entier et téléchargez tout ce dont vous avez besoin à l'avance en utilisant les liens indiqués dans le texte. Chacun d'eux

a été vérifiée, tout comme la procédure de démarrage multiple. Commençons simplement : téléchargez le programme de diagnostic mémoire vive MemTest86 Gratuit (pour plus de détails, voir l'article ""). Il est conseillé de le placer en haut de la liste du futur menu, puisque le premier élément est sélectionné automatiquement après quelques secondes. Si vous manquez un moment, vous pouvez simplement appuyer sur Echap, évitant ainsi la longue attente de quelque chose de plus lourd à charger. Les ordinateurs modernes avec DDR4 auront besoin de la version 6.1.0 ou ultérieure. Il inclut également la version 4.3.7, qui sera automatiquement chargée lorsque d'anciens types de mémoire seront détectés.

titre MemTest86 v.6.1.0 carte /img/MemTest86-610.iso (0xFF) carte --mem /img/MemTest86-610.iso (0xFF) carte --hook chainloader (0xFF)

titre MemTest86 v . 6.1.0 carte/img/MemTest86 - 610.iso (0xFF) carte --mem/img/MemTest86-610.iso (0xFF) carte - crochet chargeur à chaîne (0xFF) |

titre MemTest86+ v.5.01 carte /img/MemTest86p-501.iso (0xFF) carte --mem /img/MemTest86p-501.iso (0xFF) carte --hook chainloader (0xFF)

titre MemTest86 + v . 5.01 carte/img/MemTest86p - 501.iso (0xFF) carte --mem/img/MemTest86p-501.iso (0xFF) carte - crochet chargeur à chaîne (0xFF) |

Seuls le nom et le lien vers l'image changent, mais toutes les images ISO ne peuvent pas être téléchargées avec une méthode aussi simple. Mais, en plus de l'ISO, vous pouvez mettre des images au format IMA sur une clé USB. Par souci d'expérimentation, ajoutons un ensemble d'utilitaires de [courriel protégé], parmi lesquels il y a un programme pour réinitialiser le mot de passe de n'importe quel compte et déverrouiller des comptes dans Windows. Dans l'environnement WinPE, il fonctionne avec Windows de la version 2000 à 8.1 inclus, ainsi que Windows Server (2000-2012). La version DOS est beaucoup plus ancienne et ne prend officiellement en charge que la réinitialisation des mots de passe sous XP, bien que les fichiers SAM se trouvent parfois dans les versions plus récentes de Windows. L'utilitaire est toujours téléchargé en tant qu'image ISO, mais à l'intérieur se trouve un fichier floppy_2.88.00.ima qui, pour économiser de l'espace, peut être extrait, renommé et téléchargé directement. La méthode ici est déjà différente - l'émulation FDD.

titre [courriel protégé] toolkit avec Password Changer find --set-root /IMG/active.ima map --mem /IMG/active.ima (fd0) map --hook chainloader (fd0)+1 rootnoverify (fd0)

titre Active @ toolkit avec Password Changer find --set-root/IMG/active. je suis carte -- mem / IMG / active . ima(fd0) carte - crochet chargeur de chaîne (fd0) + 1 rootnoverify (fd0 ) |

Ensemble utilitaire [courriel protégé] pour DOS commence par NTFS

Ensemble utilitaire [courriel protégé] pour DOS commence par NTFS

Il sera possible de continuer nostalgique plus tard dans l'environnement FreeDOS, mais maintenant nous allons traiter de choses plus pertinentes. Nous intégrons un ensemble d'outils de diagnostic et de récupération dans multiboot - . Les abonnés à la Software Assurance peuvent le créer à l'aide du Microsoft Desktop Optimization Pack, et les autres peuvent demander à un ami administrateur ou le trouver sur Internet. Après avoir reçu l'image, ouvrez-la simplement et copiez le répertoire ERDC à la racine du lecteur flash. Ajoutez les lignes suivantes au menu :

titre MS DaRT map --unmap=0:0xff map --unhook root (hd0,0) chainloader /ERDC/bootmgr

titre MS DaRT carte -- unmap = 0 : 0xff carte - décrocher racine (hd0 , 0 ) chargeur de chaîne/ERDC/bootmgr |

Démarrer Microsoft DaRT

Démarrer Microsoft DaRT

Sinon, ne décompressez rien, mais téléchargez les versions x86 et x64 des disques de récupération directement à partir des images créées sur votre ordinateur :

title Win 7 x86 Recovery find --set-root /img/W7-x86-Repair.iso map /img/W7-x86-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32) title Win 7 x64 Recovery find --set-root /img/W7-x64-Repair.iso map /img/W7-x64-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32)

titre Récupération Win 7 x86 trouver -- set - root / img / W7 - x86 - Repair . iso map/img/W7-x86-Repair. iso (hd32) carte - crochet racine (hd32) chargeur à chaîne (hd32) titre Récupération Win 7 x64 trouver -- set - root / img / W7 - x64 - Repair . iso carte/img/W7-x64-Repair. iso (hd32) carte - crochet racine (hd32) chargeur à chaîne (hd32) |

La méthode de déballage est plus fiable et moins gourmande en quantité de RAM. La deuxième méthode est plus pratique et plus rapide pour l'intégration.

L'installation de Windows à partir de clés USB a ses propres particularités. Pour Windows 7, il suffit de copier tous les fichiers de l'image sur une clé USB (par exemple, en utilisant UltraISO) et d'écrire une simple commande dans le menu GRUB :

titre Windows 7 Setup root (hd0,0) chainloader /bootmgr boot

titre Configuration de Windows 7 racine (hd0 , 0 ) chargeur de chaîne/bootmgr botte |

L'intégration manuelle de plusieurs distributions d'installation de Windows sur un lecteur flash fait l'objet d'un article séparé, ainsi que la création pas à pas d'assemblys basés sur WinPE. Ici, nous prendrons des exemples prêts à l'emploi et nous nous concentrerons sur le mode Live USB.

Dans la prochaine étape, nous ajouterons l'outil le plus polyvalent - un assemblage basé sur WinPE. Alkid Live CD convient aux anciens ordinateurs et Xemom1 aux nouveaux. Bien sûr, vous pouvez en prendre d'autres - le mécanisme de chargement est typique. L'essentiel est d'éviter les conflits au niveau des noms de répertoires communs et des différentes versions de fichiers. Par exemple, le répertoire BOOT se trouve dans de nombreuses versions et EFI est nécessaire pour installer les dernières versions de Windows.

L'intégration d'Alkid Live CD se déroule en trois étapes simples. Tout d'abord, décompressez les fichiers bootfont.bin et A386ntdetect.com de l'image à la racine du lecteur flash, ainsi que le répertoire PLOP. Ensuite, nous copions l'intégralité des répertoires A386 et PROGRAMMES sur la clé USB, après quoi nous renommons A386 en miniNT. Ajoutez les lignes suivantes au menu :

titre Alkid Live USB Full find --set-root /MININT/setupldr.bin chainloader /MININT/setupldr.bin

titre Alkid Live USB Full trouver -- set -root / MININT / setupldr . poubelle chargeur de chaîne/MININT/setupldr. poubelle |

L'ajout d'assemblys basés sur les dernières versions de WinPE fonctionne de manière similaire. Ils ont toujours un répertoire avec des images WIM, qui doivent être copiées à la racine du lecteur flash dans son intégralité. Il contiendra également le chargeur de démarrage BOOTMGR. Nous l'appellerons via le menu.

title Win PE 5.0 (Xemom1, décompressé) find --set-root /W81X/bootmgr chainloader /W81X/bootmgr

titre Win PE 5.0 (Xemom1 , décompressé ) trouver -- set -root /W81X/bootmgr chargeur à chaîne / W81X / bootmgr |

COURTIER DE MOTS DE PASSE ET KALI LINUX

Le GRUB installé localement a lui-même la fonction d'un rootkit. Il démarre toujours sur le système d'exploitation, exécute un ensemble de commandes donné, puis appelle le chargeur de système d'exploitation standard ou celui que vous lui avez vous-même spécifié.

La réinitialisation de votre mot de passe est une méthode rapide mais grossière. Si vous avez besoin de masquer des traces de pénétration, vous devrez travailler dur sur la sélection. Pour ce faire, dans tous les cas, vous aurez besoin des fichiers SAM et SYSTEM, qui sont facilement copiés lors du démarrage à partir d'un lecteur flash USB de tout système d'exploitation qui comprend NTFS. Les utilitaires Elcomsoft ajoutés à la version WinPE vous aideront à gérer la protection BitLocker et d'autres malentendus.

En gravant deux versions de WinPE sur une clé USB, orientées vers les anciens (x86, BIOS, MBR) et les nouveaux ordinateurs (x86-64, UEFI, GPT), vous obtiendrez un environnement universel pour l'exécution de logiciels de piratage. Sans les restrictions du système installé, vous pouvez modifier le fichier hosts, remplacer les pilotes et les bibliothèques, et dans l'éditeur de registre - supprimer les commandes de démarrage des chevaux de Troie délicats ou

ajoutez le vôtre.

Peu importe à quel point WinPE est pratique, le pirate informatique se retrouve avec de nombreuses tâches qui ne peuvent être résolues que sous Linux. Depuis la deuxième version, Kali Linux dispose d'un outil pratique pour créer des Images ISO- avec tous les packages, X et scripts de connexion pendant le processus de construction. Comme auparavant, ils peuvent être exécutés à partir d'un lecteur flash en mode Live ou Persistence. La documentation décrit comment graver Kali sur un lecteur flash séparé, et nous l'ajouterons au multiboot.

title Kali 2.0 Lite set ISO=/img/kali-linux-light-2.0-i386.iso partnew (hd0,3) 0x00 %ISO% map %ISO% (0xff) || map --mem %ISO% (0xff) map --mem --heads=0 --sectors-per-track=0 %ISO% (0xff) map --hook root (0xff) || rootnoverify (0xff) chargeur de chaîne (0xff)

titre Kali 2.0 Lite définir iso=/img/kali-linux-light-2.0-i386 . iso partnew (hd0 , 3 ) 0x00 % ISO % carte % ISO % (0xff ) || carte -- mémoire % ISO % (0xff ) carte -- mem -- têtes = 0 -- secteurs - par - piste = 0 % ISO % (0xff ) carte - crochet racine(0xff) || rootnoverify (0xff) chargeur de chaîne (0xff) |

ANTIVIRUS

Les éditeurs d'antivirus proposent souvent des images gratuites de leurs disquettes de démarrage. Ils sont principalement nécessaires pour se débarrasser des logiciels malveillants qui ont déjà infecté le système d'exploitation installé. Si auparavant, de telles images pouvaient simplement être téléchargées et ajoutées à un lecteur flash USB, en les appelant avec la commande carte, mais maintenant la structure des disques de démarrage est devenue beaucoup plus compliquée. Pour leur fonctionnement garanti, vous devez créer des marques de fichiers temporaires, lire les identifiants de volume et effectuer un tas de vérifications. De plus, le sous-système de disque de l'ordinateur

peut être compliqué, et à l'étape suivante, le chargeur antivirus sera perdu lorsque les partitions seront déplacées.

L'écriture d'une image avec un antivirus sur un lecteur flash vierge se fait généralement de manière élémentaire - par un programme distinct du site Web du développeur ou d'un autre utilité universelle, comme UNetbootin . Dans le même temps, l'ajout manuel d'un antivirus au multiboot nécessite une bonne connaissance de GRUB, des compétences générales en programmation et une série de tests. Par conséquent, nous utiliserons l'utilitaire WinSetupFromUSB, qui effectue automatiquement la plupart des opérations de routine.

Ici, vous devez décider : allez-vous l'utiliser uniquement ou voulez-vous créer manuellement un lecteur flash personnalisé. Ci-dessous, je donne les lignes pour l'intégration manuelle, mais si vous êtes trop paresseux pour le comprendre, ajoutez simplement séquentiellement des images via l'utilitaire. L'ordre n'a pas d'importance.

Lancement de Kaspersky Rescue Disk depuis Partition NTFS sur un lecteur flash multiboot

Lancement de Kaspersky Rescue Disk depuis Partition NTFS sur un lecteur flash multiboot Prenons l'exemple d'une image de Kaspersky Rescue Disk. Lors de l'intégration d'une image, celle-ci peut être placée avec d'autres (dans notre cas, il s'agit du répertoire img). Ajoutez les lignes suivantes à menu.lst :

title KAV Rescue Disk set /a dev=*0x8280&0xff root (%dev%,0) set ISO=/img/kav_rescue_10.iso map %ISO% (0xff) || map --heads=0 --sectors-per-track=0 %ISO% (0xff) set /a dev=*0x82a0&0xff debug 1 parttype (%dev%,3) | set check= debug off set check=%check:~-5.4% if "%check%"=="0x00" partnew (%dev%,3) 0 0 0 && partnew (%dev%,3) 0x00 % ISO% sinon "%check%"=="0x00" echo Erreur ! carte --rehook racine (0xff) chargeur de chaîne (0xff)

Si vous souhaitez débuter une carrière dans la sécurité des informations que vous travailliez déjà en tant que professionnel dans le domaine ou que vous soyez simplement intéressé par ce domaine d'expertise particulier, nous trouverons une distribution Linux décente qui correspond à votre objectif.

Il existe d'innombrables distributions Linux à des fins diverses. Certains d'entre eux sont conçus pour résoudre des problèmes spécifiques, d'autres offrent une riche sélection d'interfaces différentes.

Aujourd'hui, nous verrons des distributions Linux pour le piratage, parmi les meilleures, ainsi que pour les tests et la pénétration. Fondamentalement, diverses distributions sont répertoriées ici en mettant l'accent sur la sécurité.Ces distributions Linux fournissent divers outils nécessaires aux évaluations de la sécurité du réseau et à d'autres tâches similaires.

Kali Linux est la distribution Linux la plus connue pour le "piratage éthique" avec des capacités de test de pénétration. Connu comme une distribution Linux pour les tests de sécurité, Kali Linux a été développé avec une sécurité offensive à l'esprit et le prédécesseur de Kali Linux en cours de route était BackTrack, qui a été construit sur plusieurs distributions Linux.

Kali Linux est basé sur Debian. Il est livré avec un grand nombre d'outils de test d'intrusion dans divers domaines de la sécurité et de l'analyse. Il suit désormais le modèle de publication progressive, ce qui signifie que chaque outil de votre distribution sera toujours à jour.

Les distributions Linux pour le piratage sont variées et riches en fonctionnalités, parmi lesquelles Kali Linux est peut-être la plate-forme de test de pénétration la plus avancée. La distribution prend en charge une large gamme d'appareils et de plates-formes matérielles. De plus, Kali Linux fournit un ensemble de documentation décent ainsi qu'une communauté importante et active.

BOÎTE ARRIÈRE

BackBox est une distribution linux piratable basée sur Ubuntu conçue pour les tests d'intrusion et les évaluations de sécurité. C'est l'une des meilleures distributions dans son domaine.

BackBox a son propre stockage logiciel, fournissant les dernières versions stables de divers kits d'outils d'analyse de réseau et les applications de "piratage éthique" les plus populaires. Il est conçu avec le minimalisme à l'esprit et utilise l'environnement de bureau XFCE. Il offre une expérience rapide, efficace, personnalisable et complète. BackBox a également toute une communauté prête à répondre à toutes vos questions.

SYSTÈME D'EXPLOITATION DE SÉCURITÉ PARROT

Parrot Security OS est Linux pour les tests de sécurité et un acteur relativement nouveau dans le domaine. Frozenbox Network est à l'origine du développement de cette distribution. Le public cible de Parrot Security OS sont les testeurs d'intrusion qui ont besoin d'un environnement convivial avec l'anonymat en ligne ainsi qu'un système crypté.

Parrot Security OS est basé sur Debian et utilise MATE comme environnement de bureau. Presque tous les outils de test d'intrusion connus peuvent être trouvés ici, ainsi que des outils personnalisés exclusifs de Frozenbox Network. Et oui, il est disponible en version roulante.

BLACKARCH

BlackArch est une distribution de piratage Linux, de test de pénétration et de recherche en sécurité construite sur Arch Linux.

BlackArch possède son propre référentiel contenant des milliers d'outils organisés en différentes catégories et la liste s'allonge chaque jour.

Si vous êtes déjà un utilisateur Arch Linux, vous pouvez personnaliser les outils trouvés dans la collection BlackArch.

DEFT LINUX

DEFT Linux est un kit de distribution créé pour l'analyse informatique afin de démarrer le système (LiveCD) pour identifier les périphériques endommagés ou corrompus connectés à l'ordinateur qui sont lancés lors du démarrage.

DEFT associé à DART (Digital Advanced Response Toolkit) est un système d'analyse informatique pour Windows. Il utilise l'environnement de bureau LXDE et l'application WINE pour exécuter les outils Windows.

Cadre de test Web Samurai

Cet outil est conçu dans le seul but d'effectuer des tests d'intrusion sur Internet. Une autre différence par rapport aux autres distributions est que nous parlons d'une machine virtuelle prise en charge par Virtualbox et VMWare.

Samurai Web Testing Framework est basé sur Ubuntu et contient les meilleurs outils gratuits et open source axés sur les tests et les attaques de sites Web.

Le Samurai Web Testing Framework comprend également des wikis préconfigurés spécialement conçus pour stocker des informations lors des tests d'intrusion.

PENTOO LINUX

Pentoo est basé sur Gentoo Linux. Cette distribution est axée sur la sécurité et les tests de pénétration, et est disponible sous forme de LiveCD avec prise en charge dynamique (enregistrant toutes les modifications apportées pendant la session, qui seront disponibles au prochain démarrage si vous utilisez une clé USB).

Pentoo - Gentoo avec de nombreux outils personnalisables, des fonctionnalités du noyau, etc. Il utilise l'environnement de bureau XFCE. Si vous êtes déjà un utilisateur Gentoo, vous pouvez installer Pentoo en tant que module complémentaire sur un système déjà installé.

CAIN

Caine est un environnement informatique d'aide à l'analyse, créé comme un projet d'analyse numérique et entièrement centré sur celui-ci.

Caine est livré avec un riche ensemble d'outils conçus spécifiquement pour l'évaluation et l'analyse du système. Le projet offre un excellent environnement, organisé pour intégrer des outils logiciels existants tels qu'un logiciel modulaire et une interface graphique conviviale. Les principaux objectifs du projet, garantis par CAINE : un environnement supportant l'analyse numérique durant les quatre phases de l'étude, une interface graphique intuitive, des outils de travail uniques.

Boîte à outils de sécurité réseau

Network Security Toolkit - Linux pour les tests de sécurité, est un LiveCD amorçable basé sur Fedora. Il fournit aux professionnels de la sécurité et aux administrateurs réseau une large gamme d'outils de sécurité réseau open source.

Le Network Security Toolkit dispose d'une interface utilisateur Web avancée pour l'administration système/réseau, la navigation, l'automatisation, la surveillance du réseau, l'analyse et la configuration de nombreuses applications trouvées dans la distribution du Network Security Toolkit.

Sécurité Fedora Spin

Fedora Security Spin est une variante de Fedora conçue pour l'audit et les tests de sécurité, et peut également être utilisée pour l'éducation.

Le but de cette distribution est de soutenir les étudiants et les enseignants pendant qu'ils pratiquent ou étudient des méthodologies dans le domaine de la sécurité de l'information, de la sécurité des applications Web, de l'analyse informatique, de l'évaluation par les pairs, etc.

BUGTRAQ

Bugtraq est une distribution Linux avec une vaste gamme d'outils de piratage, d'analyse et autres. Si vous recherchez des distributions Linux à pirater, Bugtraq en fait probablement partie.

Bugtraq est disponible avec les environnements de bureau XFCE, GNOME et KDE basés sur Ubuntu, Debian et OpenSUSE. Il est également disponible en 11 langues différentes.

Bugtraq contient un vaste arsenal d'outils de test d'intrusion - analyse mobile, enquête sur les logiciels malveillants, ainsi que des outils spécialement développés avec l'aide de la communauté Bugtraq.

ARCHSTRIK

ArchStrike (anciennement connu sous le nom d'ArchAssault) est un projet basé sur Arch Linux pour les testeurs d'intrusion et les professionnels de la sécurité.

Les distributions de piratage Linux sont livrées avec une large gamme de logiciels, tout comme ArchStrike qui est équipé de tous meilleures applications Arch Linux avec des outils supplémentaires pour les tests de pénétration et la cybersécurité. ArchStrike comprend des milliers d'outils et d'applications répartis en groupes de packages par catégorie.

Dans cette partie, je veux parler du choix du matériel et du choix d'un système d'exploitation pour un pirate informatique. Tout de suite sur le système d'exploitation - je parlerai du choix entre Linux et Windows, je ne parlerai pas des distributions Linux. Quant au matériel, je ne suis pas un grand spécialiste du matériel, je ne partagerai avec vous que quelques observations qui se sont formées sur la base de la pratique.

ordinateur pour pirate informatique

Commençons par la bonne nouvelle - pour les tests d'intrusion, le piratage, n'importe quel ordinateur moyen fera l'affaire. Si vous décidez de vous lancer dans un nouveau passe-temps ou d'apprendre la sécurité informatique (très utile pour les programmeurs d'applications Web et pour tous ceux qui ne voudraient pas être victimes de pirates informatiques), vous n'avez pas besoin d'aller au magasin pour un nouvel ordinateur .

Cependant, il y a certaines choses que vous pouvez considérer lors du choix d'un nouvel ordinateur qui aideront votre ordinateur (et donc vous) à être plus efficace dans certaines tâches.

Ordinateur de bureau ou ordinateur portable ?

Un ordinateur de bureau présente de nombreux avantages : il est plus puissant, il est moins cher, il est plus facile à mettre à niveau et à réparer, il a un meilleur clavier, plus de ports, un écran plus grand, etc. Et un seul inconvénient - le manque de mobilité. Si vous n'êtes pas confronté à la tâche d'aller vers des objets et qu'en général vous venez d'apprendre, un ordinateur de bureau sera préférable.

Carte vidéo pour pentester

Nous avons besoin d'une carte vidéo, bien sûr, pas pour les jeux. Nous en avons besoin pour énumérer les sommes de hachage (hachages). Un hachage est le résultat du traitement des données à l'aide d'un algorithme spécial (fonction de hachage). Leur caractéristique est que les mêmes données ont les mêmes hachages. Mais il est impossible de récupérer les données d'origine à partir d'un hachage. Ceci est particulièrement courant, par exemple, dans les applications Web. Au lieu de stocker les mots de passe en clair, la plupart des sites Web stockent des hachages de ces mots de passe. Si vous entrez votre nom d'utilisateur et votre mot de passe, le site Web calcule un hachage pour le mot de passe que vous avez entré et compare s'il correspond à celui enregistré précédemment. S'il correspond, vous avez entré le mot de passe correct et vous avez accès au site. A quoi ça sert tout ça ? Imaginez qu'un pirate réussisse à accéder à la base de données (par exemple, par injection SQL) et qu'il apprenne tous les hachages du site. Il veut se connecter en tant que l'un des utilisateurs, mais il ne peut pas - le site Web nécessite un mot de passe, il n'accepte pas les hachages.

Vous pouvez récupérer un mot de passe à partir d'un hachage, par exemple, par force brute (il existe également des tables arc-en-ciel, mais maintenant elles ne les concernent pas, et leur essence revient au même - calculer les hachages pour les candidats au mot de passe). Nous prenons un mot de passe candidat, par exemple, "superbit", nous calculons la somme de hachage pour lui, le comparons avec la somme de hachage existante - s'ils correspondent, alors le mot de passe de l'utilisateur est "superbit", sinon, nous prenons le suivant mot de passe candidat, par exemple, "dorotymylove", nous calculons la somme de hachage pour celui-ci, le comparons avec celui que nous avons appris de la base de données du site, s'il correspond, alors nous avons appris le mot de passe, sinon, nous continuons plus loin.

Cette opération (énumération des hachages) peut être effectuée à l'aide du processeur central, il existe de nombreux programmes qui peuvent le faire. Mais il a été remarqué qu'il est beaucoup plus rapide d'itérer sur les hachages à l'aide d'une carte vidéo. Par rapport au CPU, l'utilisation du GPU augmente la vitesse d'énumération par des dizaines, des centaines, des milliers ou plus de fois ! Naturellement, plus les hachages sont explorés rapidement, plus il est probable qu'un piratage réussi se rapproche.

Les cartes graphiques populaires sont AMD, GeForce et Intel HD Graphics. À partir d'Intel HD Graphics, il n'est pas toujours possible de se faire une idée, ils ne sont pas très puissants et ils ne sont pas achetés séparément - nous ne nous y attarderons donc pas beaucoup.

Le choix principal se situe entre AMD et GeForce. Les cartes vidéo GeForce sont beaucoup plus populaires. Ils ont fait leurs preuves dans les jeux, ils ont une énorme armée de fans. Mais AMD est mieux adapté pour itérer les hachages, peu importe à quel point les fans de GeForce sont contrariés. Les cartes vidéo AMD de la catégorie de prix moyen affichent à peu près les mêmes résultats que les cartes vidéo GeForce de la catégorie supérieure. Ceux. au lieu d'une GeForce haut de gamme, vous pouvez acheter 2 AMD moins cher et obtenir une force brute de hachage plus rapide.

J'ai repensé à ce moment. En comparant les données et les prix des magasins en ligne, je suis arrivé à la conclusion qu'il n'y avait pas de différence. Les GeForces haut de gamme sont plus de deux fois plus puissantes que les Radeon haut de gamme. Et le prix est environ deux fois plus élevé. De plus, sachez que les pilotes AMD ont une relation très douloureuse avec la plupart des distributions Linux. Actuellement, hashcat sur Linux ne prend en charge que AMDGPU-Pro, qui ne prend en charge que les nouvelles cartes graphiques. Et même si vous envisagez d'acheter un ordinateur avec une nouvelle carte graphique AMD, consultez d'abord la liste des distributions Linux prises en charge - elle est courte, il est fort possible que votre système d'exploitation ne s'y trouve pas.

En général, peut-être qu'autrefois Radeon était vraiment meilleure que GeForce pour la force brute des mots de passe, une fois que les pilotes AMD étaient installés sous Linux avec une seule commande, mais maintenant ce n'est plus le cas. Si maintenant je construisais un ordinateur ou achetais un ordinateur portable, je choisirais des modèles avec GeForce.

L'itération des hachages sera nécessaire :

- lors des tests de pénétration des applications Web (parfois);

- lors du piratage du Wi-Fi (presque toujours);

- lors du cracking du mot de passe de disques cryptés, portefeuilles, fichiers, documents protégés par mot de passe, etc.) (toujours).

RAM

Ce n'est que lors de l'utilisation d'un programme que j'ai rencontré un manque de RAM. Ce programme est IVRE. Dans la plupart des autres situations, la RAM d'un ordinateur moyen et même de faible puissance devrait être suffisante pour exécuter presque toutes les applications dans un seul thread.

Si vous envisagez d'utiliser le système d'exploitation pour le pentesting dans une machine virtuelle, dans cette situation, il est préférable de prendre soin d'une quantité suffisante de RAM.

Configuration RAM requise pour les machines virtuelles :

- Arch Linux GUI - 2 Go de RAM pour une expérience de travail très confortable

- Kali Linux avec interface graphique - 2 gigaoctets de RAM pour un fonctionnement normal

- Kali Linux avec interface graphique - 3-4 gigaoctets de RAM pour un travail très confortable

- Tout Linux sans interface graphique - environ 100 mégaoctets pour le fonctionnement du système lui-même + la quantité consommée par les programmes que vous exécutez

- Dernières versions de Windows - 2 Go juste pour démarrer (beaucoup de freins)

- Dernières versions de Windows - 4 Go ou plus pour un travail confortable.

Par exemple, j'ai 8 gigaoctets dans mon système principal, j'ai alloué 2 gigaoctets de RAM à Arch Linux et Kali Linux, je les exécute (si nécessaire) en même temps et j'y travaille confortablement. Si vous envisagez d'utiliser le système d'exploitation pour le pentensting dans des machines virtuelles, je vous recommanderais d'avoir au moins 8 gigaoctets - cela suffit pour exécuter confortablement un ou deux systèmes, et la plupart des programmes se trouvent dans ces systèmes.

Néanmoins, si vous prévoyez d'exécuter plusieurs programmes (ou un programme dans plusieurs threads), ou si vous souhaitez construire un réseau virtuel à partir de plusieurs machines virtuelles, alors 16 gigaoctets ne seront pas superflus (je prévois de l'augmenter à 16 gigaoctets sur mon ordinateur portable, heureusement il y a deux emplacements vides).

Il est peu probable que tout ce qui dépasse 16 gigaoctets de RAM soit utile lors du pentesting.

CPU

Si vous allez énumérer les hachages et le faire à l'aide du processeur central et non de la carte graphique, plus le processeur est puissant, plus l'énumération ira vite. De plus, un processeur puissant avec un grand nombre de cœurs vous permettra de travailler dans des machines virtuelles avec un grand confort (j'alloue 2 cœurs à chaque machine virtuelle avec une interface graphique).

La grande majorité des programmes (à l'exception de ceux qui trient les hachages) ne sollicitent pas la puissance du processeur.

Disque dur

Il n'y a pas d'exigences particulières. Naturellement, il est plus agréable de travailler avec un SSD.

Ordinateur pentester sur VPS/VDS

Eh bien, "à la charge" VPS vous permet d'organiser votre propre serveur Web, serveur de messagerie, stockage de fichiers, cloud pour la coopération, ownCloud, VPN, enfin, tout ce que Linux peut faire avec une IP blanche. Par exemple, j'ai organisé la surveillance des nouvelles versions de programmes (sur le même VPS où https://suip.biz/ru/ - pourquoi payer deux fois) : https://softocracy.ru/

VPS vous permet d'installer à la fois un ordinateur avec une interface de ligne de commande et un environnement de bureau graphique. Comme on dit, "le goût et la couleur ..." tous les marqueurs sont différents, mais personnellement, je suis un ardent adversaire de l'installation d'un système d'exploitation avec un environnement de bureau graphique en tant que serveur. Ne serait-ce que parce que c'est juste cher - pour un travail confortable, vous devez acheter des cartes tarifaires avec plus de 2 gigaoctets de RAM. Et même cela peut ne pas suffire, selon les programmes en cours d'exécution et leur nombre.

Sur un appareil ARM, je recommanderais d'installer un système d'exploitation sans environnement de bureau graphique et de choisir parmi des appareils plus puissants. Le résultat peut être un assistant presque invisible, qui ne dort jamais et fait toujours quelque chose pour vous, tout en ne consommant presque pas d'électricité. Si vous avez une adresse IP directe, vous pouvez y installer un serveur Web, un serveur de messagerie, etc.

Linux ou Windows pour le piratage ?

La plupart des programmes utilisés pour le pentesting à partir de Linux sont multiplateformes et fonctionnent très bien sous Windows. Les seules exceptions sont les programmes pour le Wi-Fi. Et même dans ce cas, il ne s'agit pas des programmes eux-mêmes (Aircrack-ng, par exemple, est un ensemble de programmes multiplateforme fourni avec des fichiers binaires officiels pour Windows), mais du mode moniteur de la carte réseau sous Windows.

NirSoft, dont les programmes incluent des utilitaires médico-légaux et de piratage pur et simple.

Windows a son propre potentiel, il y a Cygwin, qui peut faire beaucoup de ce dont la ligne de commande Linux est capable. Je ne doute pas qu'il existe un grand nombre de pentesters qui "s'assoient" sur Windows. En fin de compte, l'essentiel n'est pas quel système d'exploitation est installé, mais une compréhension des aspects techniques, une compréhension du réseau, des applications Web et d'autres choses, ainsi que la capacité d'utiliser des outils.

Pour ceux qui choisissent Linux comme système d'exploitation de leur plate-forme de piratage, les avantages sont les suivants :

- Il existe de nombreuses distributions prêtes à l'emploi, où les programmes de profil correspondants sont installés et configurés. Si tout cela est installé et configuré sous Windows, il peut s'avérer plus rapide de gérer Linux.

- Les applications Web testées, divers serveurs et équipements réseau fonctionnent généralement ou sont basés sur Linux ou quelque chose de similaire. Maîtrisant l'OS Linux, ses commandes de base, vous étudiez simultanément le « but » du pentesting : vous acquérez des connaissances sur son fonctionnement, ce que les fichiers peuvent contenir une information important, quelles commandes entrer dans le shell résultant, etc.

- Nombre d'instructions. Tous les livres étrangers sur le pentesting (et je n'en ai pas vu de nationaux) décrivent le travail sous Linux. Bien sûr, vous pouvez penser et déplacer les commandes vers Windows, mais l'effort consacré à s'assurer que tout fonctionne correctement devrait être égal à l'effort requis pour maîtriser Linux.

- Eh bien, Wi-Fi. Sous Linux, si votre carte réseau le supporte, il n'y a aucun problème avec le mode moniteur.

Les distributions Linux peuvent être divisées en différentes catégories, en fonction de l'objectif et du groupe cible visé. Les serveurs, l'éducation, les jeux et le multimédia sont quelques-unes des catégories populaires des distributions Linux.

Pour les utilisateurs soucieux de la sécurité, il existe plusieurs distributions conçues pour fournir une protection renforcée de la confidentialité. Ces versions garantissent que votre activité de navigation n'est pas suivie.

Cependant, notre sélection comprend non seulement des distributions axées sur la confidentialité, mais également des distributions pour les tests d'intrusion. Ces versions sont spécialement conçues pour analyser et évaluer la sécurité des systèmes et des réseaux et contiennent une large gamme d'outils spécialisés pour tester les systèmes pour détecter les vulnérabilités potentielles.

Une distribution basée sur Ubuntu conçue pour les tests d'intrusion. En raison de l'utilisation de XFCE comme gestionnaire de fenêtres standard, il fonctionne très rapidement.

Les référentiels de solutions logicielles sont constamment mis à jour afin que l'utilisateur ait toujours affaire à dernières versions des outils intégrés qui vous permettent d'effectuer des analyses d'applications Web, des tests de résistance, d'évaluer les vulnérabilités potentielles, les privilèges et bien plus encore.

Contrairement à d'autres distributions qui incluent un large éventail d'applications différentes, Backbox ne contient pas cette redondance. Vous ne trouverez ici que les meilleurs outils pour chaque tâche ou objectif individuel. Tous les outils sont classés en catégories, ce qui facilite leur recherche.

Wikipedia fournit de brefs aperçus de nombreux outils intégrés. Bien que Backbox ait été créé à l'origine uniquement à des fins de test, la distribution prend également en charge le réseau Tor, ce qui vous aidera à masquer votre présence numérique.

Kali

Probablement la distribution de tests d'intrusion la plus populaire basée sur Debian Wheezy. développé par Offensive Security Ltd et est une continuation du projet précédent BackTrack Linux.

Kali est disponible sous forme d'images ISO 32 bits et 64 bits qui peuvent être gravées sur une clé USB ou un CD, ou même installées sur un disque dur ou un disque SSD. Le projet soutient également Architecture ARM et peut même fonctionner sur un ordinateur monocarte Raspberry Pi, et comprend également un grand nombre d'outils d'analyse et de test. Le bureau principal est Gnome, mais Kali vous permet de créer une image ISO personnalisée avec un environnement de bureau différent. Cette distribution hautement personnalisable permet même aux utilisateurs de modifier et de reconstruire le noyau Linux en fonction de leurs besoins spécifiques.

La popularité de Kali peut être jugée par le fait que le système est une plate-forme compatible et prise en charge pour le MetaSpoilt Framework, un outil puissant qui vous permet de développer et d'exécuter du code d'exploitation sur un ordinateur distant.

Disponible pour les machines 32 bits et 64 bits, il s'agit d'une distribution de test d'intrusion basée sur Gentoo Linux. Les utilisateurs de Gentoo peuvent éventuellement installer Pentoo, qui s'installera au-dessus du système principal. La distribution est basée sur XFCE et prend en charge l'enregistrement des modifications. Ainsi, lorsque la clé USB est déconnectée, toutes les modifications appliquées seront enregistrées pour les sessions futures.

Les outils intégrés sont divisés en 15 catégories différentes telles que Exploit, Fingerprint, Cracker, Database, Scanner, etc. Étant basée sur Gentoo, la distribution a hérité d'un ensemble de fonctionnalités de sécurité de Gentoo qui vous permettent de définir des paramètres de sécurité supplémentaires et de gérer la distribution plus en détail. Vous pouvez utiliser l'utilitaire Application Finder pour découvrir rapidement des applications situées dans différentes catégories.

La distribution étant basée sur Gentoo, certaines manipulations seront nécessaires pour faire fonctionner la carte réseau et les autres composants matériels. Lors du téléchargement, sélectionnez l'option de vérification et configurez tous vos appareils.

Basée sur Ubuntu, cette distribution est conçue pour la détection d'intrusion et la surveillance de la sécurité du réseau. Contrairement aux autres distributions de tests d'intrusion, qui sont de nature plus offensive, il s'agit davantage d'un système défensif.

Cependant, le projet comprend un grand nombre d'outils offensifs trouvés dans d'autres distributions de tests d'intrusion, ainsi que des outils de surveillance du réseau tels que le renifleur de paquets Wireshark et l'outil de détection d'intrusion Suricata.

Security Onion est construit autour de XFCE et inclut toutes les applications essentielles trouvées dans Xubuntu. Security Onion ne s'adresse pas aux amateurs, mais plutôt aux professionnels expérimentés qui ont un certain niveau de connaissances dans le domaine de la surveillance des réseaux et de la prévention des intrusions. Heureusement, le projet est constamment accompagné guides détaillés et des didacticiels vidéo pour vous aider avec les logiciels embarqués complexes.

Caïn

Compte par défaut : root:blackarch. BlackArch a une taille de plus de 4 gigaoctets et est livré avec plusieurs gestionnaires de fenêtres différents, notamment Fluxbox, Openbox, Awesome.

Contrairement à d'autres distributions de tests d'intrusion, BlackArch peut également être utilisé comme un outil de confidentialité amélioré. En plus de divers outils d'analyse, de surveillance et de test, la distribution comprend également des outils anti-pistage, en particulier sswap et ropeadope pour effacer en toute sécurité le contenu du fichier d'échange et des journaux système, respectivement, et de nombreux autres programmes de confidentialité.

Développé par le réseau italien de sécurité informatique et de programmation Frozenbox, basé sur Debian, il peut être utilisé pour les tests d'intrusion et la maintenance de la confidentialité. Comme BlackArch, Parrot Security OS est une distribution à diffusion continue. La connexion par défaut pour une session Live est root:toor.

L'image en direct que vous installez offre plusieurs options de démarrage, telles que le mode persistant ou le mode persistant avec chiffrement des données. En plus des outils d'analyse, la distribution comprend plusieurs programmes d'anonymat et même des logiciels de cryptographie.

L'environnement de bureau personnalisable de Mate offre une interface attrayante, et Parrot Security OS lui-même s'exécute très rapidement même sur des machines avec 2 gigaoctets de RAM. Plusieurs utilitaires de niche sont intégrés au système, par exemple, apktool est un outil permettant de modifier les fichiers APK.

Pour les utilisateurs soucieux de la confidentialité, la distribution propose une catégorie spéciale d'applications où les utilisateurs peuvent activer la navigation anonyme sur Internet (en utilisant les réseaux Tor) en un seul clic.

JonDo

Emplacements des fusibles et des relais

Clignotant Meizu M2 Note et russification

Line (Line) - appels et SMS gratuits depuis un ordinateur et une ligne téléphonique Skachat pour Android ancien modèle

Comment travailler dans l'éditeur de photos Avatan

Comment désactiver les cookies dans Yandex