A történetemet egy anekdotával kezdem. Egyszer régen Micimackó (alelnök) és Malacka (P) úgy döntöttek, hogy interjút készítenek Nagylábbal. Elmentünk és kerestük, de nem találtuk. Elértük Szibéria hegyeit. Ott a VP azt mondja:

– Malacka, váljunk el, különben te és én soha nem találjuk meg!

És így is tettek. A VP keresett és keresett, nem volt ott senki. Úgy döntöttem, megkeresem Malacot. Ment, bolyongott, és hirtelen megpillantotta a Malacot, amint holtan fekszik széttépett szájjal, és egy hangrögzítőt feküdt mellette. A VP bekapcsolta a felvevőt, és hallja:

-Nagyláb elvtárs, interjút készíthetek?

-Vedd el!

-De...

-Vedd el!

-De ez nem interjú!

-Vedd el!

-A-ah-ah!

...

Így hát úgy döntöttem, hogy interjút készítek, persze nem Bigfoot;)

és hackerektől, olyan emberektől, akiket meglehetősen nehéz megtalálni, és akik sok érdekes dolgot tudnak mondani. Mindenkinek ugyanazokat a kérdéseket tettem fel (nagyon szerettem volna megtudni, hogy ezek a láthatatlan dolgok miben különböznek egymástól;), amelyek közül nem mindegyik kapcsolódik a számítógépekhez. Nem részletezem túlzottan, hogyan találtam rá igazi hackerekre (ezt szakmai titoknak hagyom), csak annyit mondok, hogy vannak köztük elég ismertek szűk körökben, mások

hozzáértő emberek ajánlották, másokat egyedül kellett keresni.

1. számú interjú (Sidex)

1) Kell a hírnév?

Nem érdekel a "tömeges" hírnév. Olyan, hogy hétköznapi emberek beszélnek rólam, és olyan magazinokba írnak, amelyek távol állnak a számítógép-biztonságtól és általában a számítógépektől. Például nem szeretem a hírhedt Mitnik, Levin vagy a legújabb „sztár” - a Mafia Boy népszerűségét. Inkább a „szűk” hírnév érdekli az embert a legkompetensebb és legtekintélyesebb emberek körében. Ahogy mondják: "a kevesebb több."

2) Hogyan legyek hacker?

Senki sem kérdezi: hogyan lehetsz paplanvágó? Akkor miért van a kérdésnek köze a „specialitáshoz”

- hacker? Ez nem más, mint mítosz a tinédzserek etetésére: hacker leszel, hackernek megtanítunk, hackerré kell válnod, az amerikai „Hogyan legyél hacker”. Azt szerettem volna, hogy a fiatalok, akik felteszik a felvetett kérdést, változtassanak rajta: hogyan lehet számítógépes biztonsági szakember? Itt azt tanácsolom, hogy minél több alapvető ismeretet szerezzen, mint például: különböző operációs rendszerekkel való munkavégzés, különféle programozás, idegen nyelvek (kommunikáció), kommunikációs protokollok, hardvereszközök stb. És miután megkapta a szükséges mennyiséget, forduljon konkrétabb információforrásokhoz: hírfolyamokhoz/webhelyekhez, biztonsági levelekhez, az érdeklődési körben hozzáértő emberekkel való kapcsolatfelvételhez, ugyanazon könyvekhez, és természetesen aktuális folyóiratokhoz, mint pl. ugyanaz a Hacker magazin.

3) Mi a kedvenc könyved?

Irwin Shaw "Gazdag ember, szegény ember", "Bread on the Waters"; William Gibson

"Égő Chrome".

4) Mi a kedvenc zenéd?

Elektronikus "fundamentális" zene: Kraftwerk, Future sound of London, The Orb, Orbital. És modern kísérletek: Dust brothers, Chemical brothers (korai és legújabb munkák), Primal scream, Apollo 440, Paul Oakenfold, könnyű hallgatnivaló a Cafe del-ből

márc.

5) Mi a kedvenc filmed?

Nagyon meghatott a "Fight Club" című film. Ám tömeges jellege és ötletek sekélyessége nem engedi, hogy kedvencnek nevezzük. Összességében nehéz megnevezni a kedvenc filmemet, mert... Logikus lenne egy nyugati filmet írni ide. Nem haboznék elnevezni - „Khrustalev, the car” a szuperrendező némettől, amely sajnos csak alkalmanként tesz örömet munkáival. Egy teljesen költségvetés nélküli filmből - „Az oligarchia vassarka” a „szelíd” Bashirovtól.

Nos, először is, nem kell összekeverni a hackert és a crackert... Különféle programokat törtem fel, de nem emlékszem a „feszítővasra” - nincs érdeklődés irántuk. Alkotni érdekesebb, mint megtörni.

9) Van barátnőd?

Vicces kérdés persze - oroszok ;-). Bár ez nem nemzetiség kérdése...

Linux, Solaris, WinNT

Különböző feladatokra - különböző operációs rendszerekre - nincs és nem is lehet egyértelmű válasz.

számítógép?

12-től 24-ig.

15) Mi a véleményed Gates-ről?

Egy ember, aki vagyont keresett az emberi lustaságból és butaságból. Gates érkezése elkerülhetetlen volt; ha ő nem lett volna ott, lett volna valaki más.

4. számú interjú (TEN)

1) Kell a hírnév?

2) Hogyan legyek hacker?

3) Mi a kedvenc könyved?

"Hogyan kell programozni C++ nyelven"

4) Mi a kedvenc zenéd?

5) Mi a kedvenc filmed?

"Iván Vasziljevics szakmát vált"

7) A legemlékezetesebb hack.

A hackelés, amikor elkapnak, a legemlékezetesebb hack :).

8) Kit tartasz a legkiemelkedőbb hackernek?

Kevin Mitnick.

9) Van barátnőd?

10) Milyen nemzetiségűek a legjobb hackerek?

Oroszok persze.

11) Milyen operációs rendszerek vannak a számítógépén?

WinNT 4.0 munkaállomás és FreeBSD.

12) Melyik operációs rendszer szerinted a legjobb?

13) Hány órát töltesz egy nap

számítógép?

Nem kevesebb, mint 7.

14) Milyen nyelveken programoz?

15) Mi a véleményed Gates-ről?

Hehe! Mit gondolok Gatesről? Ő egy kecske!

5. interjú (Blackhole)

1) Kell a hírnév?

Nem, egyáltalán nem szükséges.

2) Hogyan legyek hacker?

Szereti a programozást, és mesterien ismeri a gyökereit - Assembler.

3) Mi a kedvenc könyved?

Tolsztoj "Háború és béke".

4) Mi a kedvenc zenéd?

Johann Sebastian Bach. Most például a csodálatos „francia szviteket” játsszák.

5) Mi a kedvenc filmed?

A listázás túl sokáig tartana. Nézem a hangulatomat.

7) A legemlékezetesebb hack.

Ezt tiltják az orosz jogszabályok 😉

8) Kit tartasz a legkiemelkedőbb hackernek?

Kevin Mitnick és Robert Morris.

9) Van barátnőd?

Természetesen van.

10) Milyen nemzetiségűek a legjobb hackerek?

Nincsenek ilyen statisztikám. Szerintem mindenki elérhet sikereket.

11) Milyen operációs rendszerek vannak a számítógépén?

MS DOS és Windows NT.

12) Melyik operációs rendszer szerinted a legjobb?

13) Hány órát töltesz egy nap

számítógép?

14) Milyen nyelveken programoz?

Assembly, C++ és Java.

15) Mi a véleményed Gates-ről?

Szép munka. De nem szeretem a (Microsoft) programozási nyelveit. És amit a Java-val csinált, az sem tesz jót neki.

Köszönöm.

6. számú interjú (VirVit)

1) Kell a hírnév?

Attól függ, hogy az élet mely területén.

2) Hogyan legyek hacker?

Tanulj és tanulj újra... És gyakorolj is...

3) Mi a kedvenc könyved?

UNIX OS architektúra.

4) Mi a kedvenc zenéd?

Rock-n-roll, rock, funk

5) Mi a kedvenc filmed?

8) Kit tartasz a legkiemelkedőbb hackernek?

Nem érdekelnek a híres személyiségek, bár Mitnik...

9) Van barátnőd?

10) Milyen nemzetiségűek a legjobb hackerek?

11) Milyen operációs rendszerek vannak a számítógépén?

Win98, Linux Black Cat 6.02

12) Melyik operációs rendszer szerinted a legjobb?

13) Hány órát töltesz egy nap

számítógép?

14) Milyen nyelveken programoz?

C, C++, Asm, FoxPro.

15) Mi a véleményed Gates-ről?

Semmi. Jókor volt jó helyen.

7. számú interjú (Myztic)

1) Kell a hírnév?

A többi hacker között nem ártana.

2) Hogyan legyek hacker?

Nagy türelemre és vágyra van szüksége ahhoz, hogy ezt megtanulja.

3) Mi a kedvenc könyved?

"Támadás az interneten."

4) Mi a kedvenc zenéd?

Hardcore techno.

5) Mi a kedvenc filmed?

7) A legemlékezetesebb hack.

8) Kit tartasz a legkiemelkedőbb hackernek?

9) Van barátnőd?

10) Milyen nemzetiségűek a legjobb hackerek?

Oroszok persze.

11) Milyen operációs rendszerek vannak a számítógépén?

Linux RH7.0 és Win98

12) Melyik operációs rendszer szerinted a legjobb?

Nehéz azt mondani, hogy a Unix-szerű operációs rendszerek általában jók.

13) Hány órát töltesz egy nap

számítógép?

14) Milyen nyelveken programoz?

15) Mi a véleményed Gates-ről?

Okos fickó, szoftvereladásra gondolt, de általában mohó.

Ezek a piték 😉 Csak kár, hogy nem sziporkáznak az őszinteségtől (láthatod, hogyan válaszolnak a legemlékezetesebb kérdésre

hackelés), de ahhoz, hogy választ kapjon az ilyen kérdésekre, közéjük kell tartoznia. De nem tesznek fel ilyen kérdéseket egymásnak...

Nemrég egy tiszta rendszert kellett telepítenem a számítógépemre, hogy teszteljem néhány illesztőprogram működését. Őszintén szólva azzal kezdtem, hogy kerestem egy kész rendszert egy pendrive-on, és indíthatok el róla. Elárulom, hogy ez egy másik feladat. Ennek ellenére a folyamat során sikerült nagy tapasztalatot szereznem ebben a témában, amit szívesen megosztok veletek. Sőt, a hacker arzenáljában kell lennie egy multi-boot flash meghajtónak az összes szükséges eszközzel.

A multiboot meghajtó segít a hardver ellenőrzésében, a számítógépek felkészítésében az operációs rendszer telepítésére, az adatok biztonsági mentésében és a rosszindulatú programok eltávolításában. Illetve törje meg a jelszavakat, és kedvére mélyedjen el a rendszerben.

Amikor a BIOS bevezette az USB-meghajtókról történő rendszerindítás lehetőségét, a hackerek élete örökre megváltozott. Azóta egy pici eszköz segítségével bármit megtehetsz bármilyen számítógépen anélkül, hogy kinyitnád a házát, és nem vonzhatod magadra a figyelmet. A rendszer felett csak úgy szerezhet teljes irányítást, ha túllép a határain.

Napjainkban szinte minden operációs rendszer indítható flash meghajtóról. Sok operációs rendszer általában közvetlenül a RAM-meghajtóra történő telepítés vagy teszttelepítés során hozza létre a HAL hardveres absztrakciós réteget. A Windows XP-től kezdve elérhető egy kényelmes előtelepítési környezet - a WinPE. Elérte az 5.1-es verziót, és a Windows Kits 8.1 frissítésen alapul. Néhány módosítás után a WinPE szinte mindent megtesz, amit csak tudsz telepített Windows. Például ne csak a rendszerindítási folyamat során telepítse az illesztőprogramokat, hanem azt követően is.

A „régi iskola” hívei minden bizonnyal értékelni fogják a FreeDOS-t. Meglehetősen mindenevő – bármilyen x86-os platform megfelel neki. Még böngésző és médialejátszó is elérhető ebben az operációs rendszerben. A modern Linux disztribúciók könnyen futnak Élő módban, és némelyiknek még van olyan funkciója is, amely az újraindítás után menti a változtatásokat – USB-megmaradás. Sok adat-helyreállító és vírusvédelmi program maga is létrehozza a rendszerindító lemezek képét, amelyek flash meghajtóra helyezhetők. Röviden, a multibootolás összetevőinek választéka nagyon nagy.

A WinPE módba való indítással a megfelelő segédprogramok segítségével módosíthatja a jelszavakat, a rendszerfájlokat és a rendszerleíró adatbázis beállításait a telepített Windows operációs rendszerben, amelyek még a rendszergazda számára is blokkolva vannak. A végpontok közötti titkosítással és kiegészítő védelemmel rendelkező rendszereket nem olyan könnyű legyőzni, de egy átlagos otthoni vagy irodai számítógépet könnyű. Az egyes programok lehetővé teszik a hardver teljes ellenőrzését, ami normál körülmények között szintén lehetetlen a jogok, illesztőprogramok és szolgáltatások szintjén fennálló korlátozások miatt. Ez az egész készlet

Az eszközöket gyakran különböző adathordozókra írják, mert eltérő követelményeket támasztanak, és ütköznek egymással, de van mód arra, hogy sok közülük univerzális szerelvényt egyesítsen. Ezt fogjuk tenni.

Szükségünk lesz:

flash meghajtó 8 GB vagy nagyobb kapacitással;

GRUB rendszerbetöltő;

képkészlet a kívánt programokkal és operációs rendszerekkel;

WinContig segédprogram;

WinSetupFromUSB program (opcionális).

HOGYAN VÁLASSZON FLASH MEGHAJTÓT A RENDELKEZÉSRE VONATKOZÓ KÖZÜL

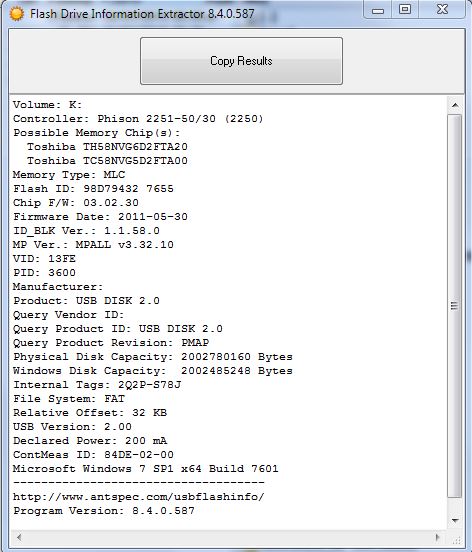

Csak vásárlás után tudhatja meg biztosan, hogy egy adott pendrive-on mi van. Az iFlash adatbázis és a VID/PID azonosításra szolgáló segédprogramok segítenek elkerülni a tok felnyitását. A sok analóg közül az ANTSpec Software által készített ingyenes Flash Drive Information Extractor segédprogram az egyetlen, amely megfelelően működik USB 3.0-val és új vezérlőkkel.

Minden átírás csökkenti a memória erőforrást, ezért jobb, ha nem használunk TLC chipekkel rendelkező modelleket. A modern NAND MLC chipek két erőforrásosztályra oszthatók: 3K (akár 3000 újraírási ciklus) és 5K (legfeljebb 5000 újraírási ciklus). Ez utóbbiakat drága SSD-kbe telepítik, és nem valószínű, hogy ilyen chipet találnak a flash meghajtóban. Az akár százezer ciklusos erőforrással rendelkező SLC memória már csak a vállalati szintű SSD-khez és hibrid meghajtópufferekhez érhető el. Az ilyen memóriával rendelkező flash meghajtók gyártása sok évvel ezelőtt leállt.

A Flash Drive Information Extractor ablak megjeleníti a memóriachipek típusát, a becsült gyártót és a maximális áramerősséget. Ebből meg lehet ítélni az energiafogyasztást, és ezért megjósolhatja a flash meghajtó melegítési fokát és annak képességét, hogy problémás körülmények között hosszú ideig működjön. Az USB-Flash gyártás hajnalán kiváló minőségű termikus interfésszel, teljesítménystabilizáló áramkörrel, interferencia elleni védelemmel és akár polaritásváltással is felszerelték. A modern modellek általában teljesen védtelenek. Most a flash meghajtók nem csúcstechnológiák, hanem fogyóeszközök.

GRUB - GRAND EGYESÍTETT BOOTLOADER

A GRUB rendszerindító betöltő messze nem az egyetlen, de nagyon kényelmes lehetőség több rendszerindítás létrehozására. Univerzális, támogatja a régi és minden modern rakodási technológiát. Ezenkívül más rendszertöltők (különösen a Syslinux) parancsszintaxisa könnyen átírható a GRUB menüsoraiba.

Manapság rendkívül egyszerű a flash meghajtót multiboot meghajtóvá alakítani – a kézi műveletek minimálisra csökkennek, számos kész segédprogram, bevált technikák állnak rendelkezésre, és az újak támogatása már régóta megvalósul. fájlrendszerek. Ha nincs szükség tiszta DOS környezettel és régi programokkal közvetlenül a flash meghajtón dolgozni, akkor nyugodtan formázhatja NTFS-re.

A Windows 8, 8.1, 10 és néhány egyéb művelet telepítéséhez ez általában előfeltétel. Kezdetben minden flash meghajtót FAT32 partícióval értékesítenek. A GRUB telepítője maga is létrehozhat egy NTFS-partíciót - a lényeg az, hogy ne tévedjen a lemez kiválasztásakor. Először is törölnie kell a flash meghajtót az összes adat másik adathordozóra másolásával. Most már csak ki kell választani a listából a Grub4DOS USB Installer ablakban, és kattintson a „Telepítés” gombra. Néhány másodperc múlva minden művelet befejeződik, amit a flash meghajtó gyökerében található menu.lst fájl erősít meg. Ez csak egy példa egy menüre, amelyet hamarosan szerkesztünk.

KÉSZÜLETET KÉSZÜNK

A munka megkezdése előtt azt tanácsolom, hogy egy kattintással telepítse a GRUB-ot egy USB flash meghajtóra, olvassa el a teljes cikket, és előzetesen töltse le mindent, amire szüksége van a szövegben feltüntetett hivatkozások segítségével. Mindegyikük

tesztelték, akárcsak a multiboot eljárást. Kezdjük valami egyszerűvel: töltse le a diagnosztikai programot véletlen hozzáférésű memória MemTest86 Free (a részletekért lásd a "" cikket). Célszerű a jövőbeli menü listájának elejére helyezni, mivel az első elem néhány másodperc múlva automatikusan kiválasztásra kerül. Ha kihagy egy pillanatot, egyszerűen nyomja meg az Esc billentyűt, elkerülve a hosszú várakozást, amíg valami nehezebb betöltődik. A modern DDR4-es számítógépekhez 6.1.0-s vagy újabb verzióra lesz szükség. Tartalmazza a 4.3.7-es kiadást is, amely automatikusan betöltődik, ha régi memóriatípusokat észlel.

cím MemTest86 v.6.1.0 térkép /img/MemTest86-610.iso (0xFF) térkép --mem /img/MemTest86-610.iso (0xFF) térkép --hook chainloader (0xFF)

cím MemTest86 v. 6.1.0 map/img/MemTest86 - 610.iso (0xFF) térkép --mem/img/MemTest86 - 610.iso (0xFF) térkép -- horog lánctöltő (0xFF) |

cím MemTest86+ v.5.01 térkép /img/MemTest86p-501.iso (0xFF) térkép --mem /img/MemTest86p-501.iso (0xFF) térkép --hook chainloader (0xFF)

cím MemTest86 + v. 5.01 map/img/MemTest86p - 501.iso (0xFF) térkép --mem/img/MemTest86p - 501.iso (0xFF) térkép -- horog lánctöltő (0xFF) |

Csak a kép neve és hivatkozása változik, de nem minden ISO tölthető le ilyen egyszerű módszerrel. De az ISO mellett IMA formátumú képeket is helyezhet egy flash meghajtóra. A kísérlet kedvéért adjunk hozzá egy sor segédprogramot az Active@-ból, amelyek között van egy program bármely jelszavának visszaállítására. fiókotés a fiókok feloldása a Windows rendszerben. A WinPE környezetben a Windows 2000-től a 8.1-es verzióig, valamint a Windows Serverrel (2000–2012) működik. A DOS kiadás jóval régebbi, és hivatalosan csak XP-ben támogatja a jelszó-visszaállítást, bár a SAM-fájlok néha megtalálhatók a Windows újabb verzióiban. A segédprogram továbbra is ISO képként töltődik le, de benne van egy floppy_2.88.00.ima fájl, amely helytakarékosság érdekében kibontható, átnevezhető és közvetlenül letölthető. A módszer itt más - FDD emuláció.

title Active@ eszközkészlet jelszóváltóval keresés --set-root /IMG/active.ima térkép --mem /IMG/active.ima (fd0) térkép --hook chainloader (fd0)+1 rootnoverify (fd0)

cím Aktív @ eszközkészlet jelszóváltóval find -- set - root / IMG / active . ima térkép -- mem / IMG / aktív . ima(fd0) térkép -- horog láncrakodó(fd0) + 1 rootnoverify(fd0) |

Egy sor Active@ segédprogram DOS-hoz fut NTFS-sel

Egy sor Active@ segédprogram DOS-hoz fut NTFS-sel

Később a FreeDOS környezetben továbbra is nosztalgiázhat, de most áttérünk a relevánsabb dolgokra. Egy sor diagnosztikai és helyreállítási eszközt integrálunk a multiboot - . A Software Assurance előfizetők a Microsoft Desktop Optimization Pack segítségével hozhatnak létre egyet, míg mások megkérdezhetik egy adminisztrátor barátjuktól, vagy megtalálhatják az interneten. Miután megkapta a képet, egyszerűen nyissa meg, és másolja az ERDC könyvtárat a flash meghajtó gyökerébe. Adjuk hozzá a következő sorokat a menühöz:

title MS DaRT térkép --unmap=0:0xff map --unhook root (hd0,0) chainloader /ERDC/bootmgr

cím MS DaRT térkép -- unmap = 0 : 0xff térkép -- kiakasztó gyökér(hd0, 0) chainloader/ERDC/bootmgr |

A Microsoft DaRT elindítása

A Microsoft DaRT elindítása

Egy másik lehetőség, hogy nem csomagol ki semmit, hanem közvetlenül a számítógépén létrehozott lemezképekből tölti le az x86 és x64 rendszerek helyreállító lemezeinek verzióit:

cím Win 7 x86 Helyreállítás keresése --set-root /img/W7-x86-Repair.iso map /img/W7-x86-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32) cím Win 7 x64 helyreállítási keresés --set-root /img/W7-x64-Repair.iso map /img/W7-x64-Repair.iso (hd32) térkép --hook root (hd32) chainloader (hd32)

cím Win 7 x86 Recovery find -- set - root / img / W7 - x86 - Repair . iso map / img / W7 - x86 - Javítás . iso (hd32) térkép -- horog root (hd32) láncrakodó (hd32) cím Win 7 x64 Recovery find -- set - root / img / W7 - x64 - Repair . iso map / img / W7 - x64 - Javítás . iso (hd32) térkép -- horog root (hd32) láncrakodó (hd32) |

A kicsomagolási módszer megbízhatóbb és kevésbé igényli a RAM mennyiségét. A második módszer kényelmesebb és gyorsabb az integrációhoz.

A Windows USB-meghajtóról történő telepítésének megvannak a maga sajátosságai. Windows 7 esetén másolja át az összes fájlt a képről egy flash meghajtóra (például UltraISO használatával), és írjon egy egyszerű parancsot a GRUB menübe:

title Windows 7 Setup root (hd0,0) láncbetöltő /bootmgr boot

cím Windows 7 telepítése gyökér(hd0, 0) chainloader/bootmgr csomagtartó |

Több Windows telepítési disztribúció manuális integrálása egy flash meghajtóra külön cikk témája, csakúgy, mint a WinPE-alapú összeállítások lépésről lépésre történő létrehozása. Itt példának vesszük a készeket, és a Live USB módra összpontosítunk.

A következő lépésben hozzáadjuk a leguniverzálisabb eszközt - egy WinPE-alapú összeállítást. Az Alkid Live CD régebbi számítógépekhez, a Xemom1 pedig az újakhoz alkalmas. Természetesen másokat is elvihet - a betöltésük mechanizmusa szabványos. A lényeg az, hogy elkerüljük az ütközéseket a közös könyvtárnevek és a különböző fájlverziók szintjén. Például a BOOT könyvtár számos összeállításban megtalálható, és EFI-re van szükség a Windows legújabb verzióinak telepítéséhez.

Az Alkid Live CD-integráció három egyszerű lépésben történik. Először is csomagolja ki a bootfont.bin és A386ntdetect.com fájlokat, valamint a PLOP könyvtárat a képből a flash meghajtó gyökeréig. Ezután a teljes A386 és PROGRAMS könyvtárat átmásoljuk a pendrive-ra, majd átnevezzük az A386-ot miniNT-re. Adja hozzá a következő sorokat a menühöz:

title Alkid Live USB Teljes keresés --set-root /MININT/setupldr.bin chainloader /MININT/setupldr.bin

cím Alkid Live USB Full find -- set - root / MININT / setupldr . kuka chainloader/MININT/setupldr. kuka |

Hasonló módon történik a WinPE legújabb verziói alapján összeállítások hozzáadása. Mindig van egy könyvtáruk WIM-képekkel, amelyeket teljes egészében a flash meghajtó gyökerébe kell másolni. Tartalmazni fogja a BOOTMGR rendszerbetöltőt is. A menün keresztül fogjuk hívni.

cím Win PE 5.0 (Xemom1, kicsomagolva) find --set-root /W81X/bootmgr chainloader /W81X/bootmgr

cím Win PE 5.0 (Xemom1, kicsomagolva) find -- set - root/W81X/bootmgr chainloader/W81X/bootmgr |

JELSZÓMEGTÖRŐ ÉS KALI LINUX

Maga a helyileg telepített GRUB rendelkezik rootkit funkcióval. Mindig az operációs rendszer előtt töltődik be, végrehajt egy adott parancskészletet, majd meghívja a szabványos operációs rendszer betöltőt vagy a számára megadottat.

A jelszó visszaállítása gyors, de durva módszer. Ha el kell rejtenie a behatolás nyomait, keményen kell dolgoznia a kiválasztáson. Ehhez mindenesetre szükség lesz a SAM és SYSTEM fájlokra, amelyeket könnyen át lehet másolni, ha flash meghajtóról indítunk bármilyen operációs rendszerrel, amely megérti az NTFS-t. A WinPE buildhez hozzáadott Elcomsoft segédprogramok segítenek a BitLocker-védelem és más félreértések kezelésében.

A WinPE két verziójának flash meghajtóra történő rögzítésével, amelyek a régi (x86, BIOS, MBR) és az új (x86-64, UEFI, GPT) számítógépekre irányulnak, univerzális környezetet kapunk a hackerszoftverek futtatásához. A telepített rendszer korlátozásai nélkül szerkesztheti a hosts fájlt, cserélheti az illesztőprogramokat és a könyvtárakat, valamint a rendszerleíró adatbázis szerkesztőben eltávolíthatja a ravasz trójaiak, ill.

add hozzá a tiédet.

Bármilyen kényelmes is a WinPE, egy hackernek még mindig sok olyan problémája van, amit csak Linuxon lehet megoldani. A második verzió óta a Kali Linux egy kényelmes eszközzel rendelkezik az egyéni létrehozásához ISO képek- bármilyen csomaggal, X-szel és csatlakozó szkriptekkel az összeállítási folyamat során. A korábbiakhoz hasonlóan pendrive-ról is elindíthatók Live vagy Persistence módban. A dokumentáció leírja, hogyan kell Kalit külön flash meghajtóra égetni, és mi hozzáadjuk a multiboothoz.

title Kali 2.0 Lite készlet ISO=/img/kali-linux-light-2.0-i386.iso partnew (hd0,3) 0x00 %ISO% térkép %ISO% (0xff) || térkép --mem %ISO% (0xff) térkép --mem --heads=0 --sectors-per-track=0 %ISO% (0xff) map --hook root (0xff) || rootnoverify (0xff) láncbetöltő (0xff)

cím Kali 2.0 Lite állítsa be az ISO=/img/kali-linux-light-2.0-i386. iso részúj (hd0, 3) 0x00 % ISO % térkép % ISO % (0xff ) || térkép -- mem % ISO % ( 0xff ) térkép -- mem -- fejek = 0 -- szektorok - sávonként = 0 % ISO % ( 0xff ) térkép -- horog gyökér(0xff) || rootnoverify(0xff) lánctöltő (0xff) |

VÍRUS ELLENI

A víruskereső fejlesztők gyakran kínálnak ingyenes képeket rendszerindító lemezeikről. Ezekre elsősorban azért van szükség, hogy megszabaduljanak a rosszindulatú programoktól, amelyek már megfertőzték a telepített operációs rendszert. Korábban az ilyen képeket egyszerűen le lehetett tölteni és hozzáadni egy flash meghajtóhoz a parancs segítségével térkép, akkor mostanra sokkal bonyolultabb lett a rendszerindító lemezek felépítése. Működésük garantálásához ideiglenes fájljelöléseket kell létrehoznia, be kell olvasnia a kötetazonosítókat, és egy csomó ellenőrzést kell végrehajtania. Ezen kívül a számítógép lemezes alrendszere

bonyolult lehet, és a következő szakaszban a víruskereső betöltő elveszik a partíciók eltolásakor.

A kép víruskeresővel egy tiszta flash meghajtóra való írása általában egyszerűen történik - egy külön program a fejlesztő webhelyéről vagy más univerzális segédprogram, például UNetbootin. Ugyanakkor egy víruskereső manuális hozzáadásához a multiboot rendszerhez jó GRUB ismeret, általános programozási ismeretek és egy sor teszt szükséges. Ezért a WinSetupFromUSB segédprogramot fogjuk használni, amely a legtöbb rutinműveletet automatikusan elvégzi.

Itt el kell döntenie: csak használni fogja, vagy manuálisan akar egyéni pendrive-ot készíteni. Az alábbiakban sorokat mutatok be a kézi integrációhoz, de ha lusta vagy, hogy kitalálja, csak sorban adjon hozzá képeket a segédprogramon keresztül. A sorrend nem számít.

A Kaspersky Rescue Disk indítása innen NTFS partíció multiboot flash meghajtón

A Kaspersky Rescue Disk indítása innen NTFS partíció multiboot flash meghajtón Vegyük például a Kaspersky Rescue Disk képét. Kép integrálásakor másokkal együtt is elhelyezhető (nálunk ez az img könyvtár). Adja hozzá a következő sorokat a menu.lst fájlhoz:

title KAV Rescue Disk set /a dev=*0x8280&0xff root (%dev%,0) set ISO=/img/kav_rescue_10.iso map %ISO% (0xff) || map --heads=0 --sectors-per-track=0 %ISO% (0xff) set /a dev=*0x82a0&0xff debug 1 parttype (%dev%,3) | set check= debug off set check=%check:~-5.4% if “%check%”==”0x00” partnew (%dev%,3) 0 0 0 && partnew (%dev%,3) 0x00 % ISO% ha nem “%check%”==”0x00” echo Hiba! térkép --rehook root (0xff) láncbetöltő (0xff)

Ha a területen szeretne karriert kezdeni információ biztonság vagy már profiként dolgozik ezen a területen, vagy egyszerűen csak érdekli ez az adott tudásterület, akkor találunk egy megfelelő Linux disztribúciót, amely megfelel a célnak.

Számtalan Linux disztribúció létezik különböző célokra. Némelyikük konkrét problémák megoldására készült, mások pedig különféle interfészek gazdag választékát kínálják.

Ma látni fogunk linux disztribúciókat hackelésre, a legjobbak közül, valamint tesztelésre és behatolásra. Alapvetően a biztonságra fókuszáló különféle disztribúciók kerülnek felsorolásra, ezek a Linux disztribúciók különféle eszközöket kínálnak, amelyek a hálózati biztonság felméréséhez és más hasonló feladatokhoz szükségesek.

A Kali Linux az „etikus hackelés” legszélesebb körben ismert Linux-disztribúciója, amely behatolástesztelési képességekkel rendelkezik. A biztonsági tesztelésre szolgáló Linux disztribúcióként ismert Kali Linuxot a támadó biztonság szem előtt tartásával tervezték, és a Kali Linux elődje a BackTrack volt, amely számos Linux disztribúcióra épült.

A Kali Linux Debian alapú. Számos eszközt tartalmaz a penetráció teszteléséhez a biztonság és az elemzés különböző területein. Most egy gördülő kiadási modellt követ, ami azt jelenti, hogy a disztribúció minden eszköze mindig naprakész lesz.

A hackelésre szánt Linux disztribúciók változatosak és funkciókban gazdagok, a Kali Linux talán a legfejlettebb penetrációtesztelő platform. A disztribúció eszközök és hardverplatformok széles skáláját támogatja. Ezenkívül a Kali Linux megfelelő dokumentációt, valamint nagy és aktív közösséget biztosít.

HÁTSÓDOBOZ

A BackBox egy Ubuntu alapú linuxos hacker-disztribúció, amelyet behatolási tesztelésre és biztonsági értékelésre terveztek. Ez az egyik legjobb disztribúció a maga területén.

A BackBoxnak saját tárolója van szoftver, amely a különféle hálózatelemző eszközkészletek és a legnépszerűbb "etikus hacker" alkalmazások legújabb stabil verzióit kínálja. A minimalizmusra összpontosítva tervezték, és az XFCE asztali környezetet használja. Gyors, hatékony, testreszabható és gazdag élményt biztosít. A BackBox egész közössége készen áll arra, hogy bármilyen kérdésben segítsen.

PARROT SECURITY OS

A Parrot Security OS egy Linux biztonsági tesztelésre, és viszonylag új játékos ezen a területen. A Frozenbox Network áll a disztribúció fejlesztése mögött. A Parrot Security OS célközönsége a különböző rendszerek penetrációtesztelői, akiknek barátságos, online anonimitást biztosító környezetre, valamint titkosított rendszerre van szükségük.

A Parrot Security OS Debian alapú, és a MATE-t használja asztali környezetként. Szinte az összes ismert penetrációtesztelő eszköz megtalálható itt, valamint néhány exkluzív egyedi eszköz a Frozenbox Networktől. És igen, gördülő kiadásként is elérhető.

FEKETE

A BlackArch egy linuxos hackelés, penetrációtesztelés és biztonsági kutatási disztribúció, amely az Arch Linuxra épül.

A BlackArch saját tárral rendelkezik, amely több ezer eszközt tartalmaz különböző kategóriákba rendezve, és a lista napról napra bővül.

Ha Ön már Arch Linux felhasználó, testreszabhatja a BlackArch gyűjteményben található eszközöket.

DEFT LINUX

A DEFT Linux egy olyan disztribúció, amelyet számítógépes elemzésre hoztak létre a rendszer futtatásához (LiveCD), amely meghatározza a számítógéphez csatlakoztatott sérült vagy sérült eszközöket, amelyek a rendszerindítás során indulnak el.

A DEFT a DART-tal (Digital Advanced Response Toolkit) párosítva egy számítógépes elemző rendszer Windowshoz. Az LXDE asztali környezetet és a WINE alkalmazást használja a Windows-eszközök futtatásához.

Samurai Web Testing Framework

Ezt az eszközt kizárólag az internetpenetráció tesztelésére tervezték. Egy másik különbség a többi disztribúcióhoz képest, hogy itt egy virtuális gépről beszélünk, amelyet a Virtualbox és a VMWare támogat.

A Samurai Web Testing Framework az Ubuntun alapul, és a legjobb ingyenes és nyílt forráskódú eszközöket tartalmazza, amelyek a webhelytesztekre és a támadásokra összpontosítanak.

A Samurai Web Testing Framework előre konfigurált Wikiket is tartalmaz, amelyeket kifejezetten a penetrációs tesztek során történő információk tárolására terveztek.

PENTOO LINUX

A Pentoo a Gentoo Linuxon alapul. Ez a disztribúció a biztonságra és a behatolási tesztelésre összpontosít, és LiveCD-ként áll rendelkezésre állapotalapú támogatással (a munkamenet során végrehajtott módosítások mentése, hogy USB-meghajtó használata esetén elérhető legyen a következő rendszerindításkor).

Pentoo – Gentoo rengeteg testreszabható eszközzel, kernelfunkcióval és még sok mással. Az XFCE asztali környezetet használja. Ha Ön már Gentoo felhasználó, telepítheti a Pentoo-t meglévő rendszere kiegészítéseként.

CAIN

A Caine egy számítógépes elemzést segítő környezet, amelyet digitális elemzési projektként hoztak létre, és teljes mértékben erre összpontosítanak.

A Caine gazdag eszközkészlettel érkezik, amelyet kifejezetten a rendszerértékeléshez és -elemzéshez terveztek. A projekt kiváló környezetet kínál, amely a meglévő szoftvereszközök, például a moduláris szoftverek és a felhasználóbarát grafikus felület integrálására szolgál. A projekt fő célkitűzései, amelyeket a CAINE garantál: a digitális elemzést támogató környezet a tanulmány mind a négy fázisában, intuitív grafikus felület, egyedi munkaeszközök.

Network Security Toolkit

Network Security Toolkit – Linux biztonsági tesztelőeszköz, egy Fedora alapú rendszerindító LiveCD. Nyílt forráskódú hálózati biztonsági eszközök széles skáláját kínálja a biztonsági szakembereknek és a hálózati rendszergazdáknak.

A Network Security Toolkit fejlett webalapú felhasználói felülettel rendelkezik a rendszer/hálózat adminisztrációjához, navigációjához, automatizálásához, hálózatfelügyeletéhez, elemzéséhez és konfigurálásához a Network Security Toolkit disztribúciójában található számos alkalmazás számára.

Fedora Security Spin

A Fedora Security Spin a Fedora egyik változata, amelyet biztonsági auditálásra és tesztelésre terveztek, és oktatásra is használható.

Ennek a disztribúciónak az a célja, hogy támogassa a diákokat és a tanárokat, miközben módszereket gyakorolnak vagy tanulnak az információbiztonság, webalkalmazás-biztonság, számítógépes elemzés, szakértői értékelés stb. területén.

BUGTRAQ

A Bugtraq egy Linux disztribúció, amely hatalmas mennyiségű hackelést, elemzést és egyéb eszközöket tartalmaz. Ha feltörhető Linux-disztribúciókat keres, a Bugtraq valószínűleg az egyik ilyen.

A Bugtraq Ubuntu, Debian és OpenSUSE alapú XFCE, GNOME és KDE asztali környezetekkel érhető el. 11 különböző nyelven is elérhető.

A Bugtraq penetrációtesztelő eszközök hatalmas arzenálját tartalmazza – mobilelemzést, malware-kutatást, valamint kifejezetten a Bugtraq közösség segítségével kifejlesztett eszközöket.

ÍJSZÖRÉS

Az ArchStrike (korábbi nevén ArchAssault) egy Arch Linuxon alapuló projekt behatolást tesztelők és biztonsági szakemberek számára.

A Linux-hacker disztribúciók sokféle szoftverrel rendelkeznek, akárcsak az ArchStrike, amely mindennel fel van szerelve legjobb alkalmazások Arch Linux további eszközökkel a behatolási teszteléshez és a kiberbiztonsághoz. Az ArchStrike több ezer eszközt és alkalmazást tartalmaz, csomagok kategóriák szerint csoportosítva.

Ebben a részben a hardver és az operációs rendszer kiválasztásáról szeretnék beszélni egy hacker számára. Közvetlenül az operációs rendszerrel kapcsolatban - a Linux és a Windows közötti választásról fogok beszélni, nem beszélek a Linux disztribúciókról. Ami a hardvert illeti, nem vagyok egy nagy hardverspecialista, csak néhány megfigyelést osztok meg veletek, amelyek gyakorlat alapján alakultak ki.

Számítógép egy hacker számára

Kezdjük a jó hírrel – minden átlagos számítógép alkalmas a penetrációs tesztelésre és a hackelésre. Ha úgy dönt, hogy új hobbiba kezd, vagy számítógépes biztonságot tanul (nagyon hasznos a webalkalmazás-programozóknak, és bárki másnak, aki szeretné elkerülni, hogy hackerek áldozatává váljon), akkor nem kell a boltba mennie, hogy vásároljon új számítógép.

Új számítógép kiválasztásakor azonban figyelembe vehet néhány dolgot, amelyek segítségével számítógépe (és így Ön is) hatékonyabban tud bizonyos feladatokat elvégezni.

Asztali vagy laptop?

Az asztali számítógépnek számos előnye van: erősebb, olcsóbb, könnyebben frissíthető és javítható, kényelmesebb a billentyűzete, több portja, nagyobb képernyője és még sok minden más. És csak egy hátránya van - a mobilitás hiánya. Ha nem szembesül azzal a feladattal, hogy webhelyekre utazzon, és általában csak tanul, akkor előnyben részesítik az asztali számítógépet.

Videókártya pentesterhez

A játékokhoz persze nincs szükségünk videokártyára. Szükségünk van rá a hash összegek (kivonatok) feletti iterációjához. A hash egy speciális algoritmus (hash függvény) segítségével végzett adatfeldolgozás eredménye. Különlegességük, hogy ugyanazon adatok ugyanazokkal a hashekkel rendelkeznek. De lehetetlen visszaállítani az eredeti adatokat egy hash-ből. Ezt különösen gyakran használják például webes alkalmazásokban. A legtöbb webhely a jelszavak tiszta szövegben történő tárolása helyett tárolja a jelszavak kivonatát. Ha megadja felhasználónevét és jelszavát, a webhely kiszámítja a beírt jelszó hash-ét, és összehasonlítja, hogy az megegyezik-e a korábban elmentett jelszóval. Ha igen, akkor a megfelelő jelszót adta meg, és hozzáfér a webhelyhez. Minek ez az egész? Képzelje el, hogy egy hackernek sikerült hozzáférnie egy adatbázishoz (például SQL-befecskendezéssel), és megtanulta az összes hash-t a webhelyen. Egyik felhasználóként szeretne bejelentkezni, de nem tud - a webhely jelszót kér, nem fogad el hash-t.

A jelszót kivonatból például nyers erővel állíthatja vissza (vannak szivárványtáblák is, de ez most nem róluk szól, és a lényegük ugyanabban a dologban - a jelölt jelszavak kivonatának kiszámításában) áll. Vegyünk egy jelölt jelszót, például „superbit”, kiszámítjuk a hash összegét, összehasonlítjuk a meglévő hash összeggel - ha egyeznek, akkor a felhasználó jelszava „superbit”, ha nem, akkor vesszük a következő jelszójelölt, például „dorotymylove”, kiszámoljuk a hash összegét, összehasonlítjuk az oldal adatbázisából megismerttel, ha egyezik, akkor tudjuk a jelszót, ha nem, akkor folytatjuk.

Ezt a műveletet (hash-ek keresése) központi processzorral is meg lehet tenni, számos program van erre. De észrevették, hogy videokártya használatával sokkal gyorsabb a hashek iterálása. A CPU-hoz képest a GPU használata tízszeresére, százasra, ezerszeresére vagy még többre növeli a keresési sebességet! Természetesen minél gyorsabban keresik a hash-eket, annál nagyobb a valószínűsége a sikeres feltörésnek.

A népszerű videokártyák az AMD, a GeForce és az Intel HD Graphics. Az Intel HD Graphics-ból nem mindig lehet sokat kihozni, nem különösebben erősek, és nem is vásárolják meg külön - ezért nem fogunk sokat foglalkozni velük.

A fő választás az AMD és a GeForce között van. A GeForce videokártyák sokkal népszerűbbek. Jól bizonyítottak a játékokban, és hatalmas rajongótáborral rendelkeznek. De az AMD jobban megfelel a brute force hash-eknek, bármennyire is frusztráló ez a GeForce rajongók számára. A közepes árkategóriába tartozó AMD videokártyák megközelítőleg ugyanazt az eredményt mutatják, mint a felső kategória GeForce videokártyái. Azok. Egy csúcskategóriás GeForce helyett vásárolhat 2 AMD-vel olcsóbbat, és nagyobb sebességű hash-felsorolást kaphat.

Átgondoltam ezt a pillanatot. Összehasonlítva a webáruházak adatait és az árakat, arra a következtetésre jutottam, hogy nincs különbség. A legjobb GeForce-ok több mint kétszer olyan erősek, mint a legjobb Radeonok. És az ára körülbelül kétszer magasabb. Ezenkívül tudnia kell, hogy az AMD illesztőprogramjai nagyon fájdalmas kapcsolatban állnak a legtöbb Linux disztribúcióval. Jelenleg a hashcat Linuxon csak az AMDGPU-Pro-t támogatja, amely csak az újabb grafikus kártyákat támogatja. És még ha új AMD videokártyával szerelt számítógépet is tervez vásárolni, akkor először nézze meg a támogatott Linux disztribúciók listáját – ez rövid, nagyon valószínű, hogy az operációs rendszere nincs ott.

Általánosságban elmondható, hogy valamikor a Radeonok valóban jobbak voltak a GeForce-nál a brutálisan kényszerítő jelszavak tekintetében; az AMD illesztőprogramokat valaha egy paranccsal telepítették Linuxra, de most nem ez a helyzet. Ha most számítógépet építenék vagy laptopot vásárolnék, GeForce-os modelleket választanék.

A hash-ek feletti iterációra lesz szükség:

- webalkalmazások behatolási tesztelésekor (néha);

- ha a Wi-Fi-t feltörték (majdnem mindig);

- titkosított lemezek, pénztárcák, fájlok, jelszóval védett dokumentumok stb. jelszavának feltörésekor) (mindig).

RAM

Csak egy program használatakor tapasztaltam RAM hiányát. Ez a program az IVRE. A legtöbb egyéb helyzetben egy átlagos vagy akár alacsony fogyasztású számítógép RAM-jának elegendőnek kell lennie ahhoz, hogy szinte minden alkalmazást egyetlen szálon belül futtasson.

Ha azt tervezi, hogy az operációs rendszert egy virtuális gépen történő tesztelésre használja, akkor ebben a helyzetben jobb, ha gondoskodik megfelelő mennyiségű RAM-ról.

A virtuális gépek RAM követelményei:

- Arch Linux grafikus felhasználói felülettel – 2 gigabájt RAM a nagyon kényelmes munkához

- Kali Linux grafikus felhasználói felülettel – 2 gigabájt RAM a normál működéshez

- Kali Linux grafikus felhasználói felülettel - 3-4 gigabájt RAM a nagyon kényelmes munkához

- Bármilyen Linux grafikus felület nélkül - körülbelül 100 megabájt magának a rendszernek a működéséhez + az általad futtatott programok fogyasztásának mennyisége

- Windows legújabb verziói – 2 GB az induláshoz (sok lassulás)

- Windows legújabb verziói – 4 GB vagy több a kényelmes munka érdekében.

Például a fő rendszeremen 8 gigabájt van, az Arch Linuxnak és a Kali Linuxnak 2 gigabájt RAM-ot rendeltem, ezeket (ha szükséges) egyszerre futtatom és kényelmesen dolgozom bennük. Ha azt tervezi, hogy az operációs rendszert virtuális gépeken való pentenstinghez használja, akkor azt javaslom, hogy legyen legalább 8 gigabájtja - ez elegendő egy vagy két rendszer kényelmes futtatásához, és a legtöbb program ezeken a rendszereken található.

Ha azonban sok programot (vagy egy programot sok szálban) tervez futtatni, vagy ha több virtuális gépből szeretne virtuális számítógépet építeni, akkor a 16 gigabájt nem lesz felesleges (a gépemen 16 gigabájtra tervezem növelni). laptop, szerencsére van két üres hely).

A 16 gigabájt RAM-nál több dolog valószínűleg nem lesz hasznos a pentesztelés során.

CPU

Ha brute force hash-eket fog használni, és ezt központi processzorral, és nem grafikus kártyával teszi, akkor minél erősebb a processzor, annál gyorsabban megy a brute force. Ezenkívül egy nagy teljesítményű, nagyszámú maggal rendelkező processzor lehetővé teszi, hogy nagyobb kényelemmel dolgozzon virtuális gépeken (minden virtuális géphez 2 magot osztok ki grafikus felülettel).

A programok túlnyomó többsége (kivéve azokat, amelyek a hash-eken keresztül iterálnak) nem igénylik a processzor teljesítményét.

HDD

Nincsenek különleges követelmények. Természetesen SSD-vel kellemesebb dolgozni.

Pentester számítógép VPS/VDS-en

Nos, „ráadásul” a VPS lehetővé teszi a saját webszerver, levelezőszerver, fájltároló, együttműködési felhő, ownCloud, VPN vagy gyakorlatilag bármi más megszervezését, amire a fehér IP-vel rendelkező Linux képes. Például megszerveztem a programok új verzióinak megfigyelését (ugyanazon a VPS-en, ahol https://suip.biz/ru/ - miért kell kétszer fizetni): https://softocracy.ru/

A VPS lehetővé teszi egy parancssori felülettel rendelkező számítógép és egy grafikus asztali környezet telepítését. Ahogy mondják, „íz és szín…” minden jelző más, de én személy szerint lelkes ellenfele vagyok egy grafikus asztali környezettel rendelkező operációs rendszer szerverként való telepítésének. Már csak azért is, mert egyszerűen drága - a kényelmes munkához 2+ gigabájt RAM-mal rendelkező tarifakártyákat kell vásárolnia. És még ez sem lehet elég, a futó programoktól és azok számától függően.

ARM-eszközön azt javaslom, hogy telepítsen egy grafikus asztali környezet nélküli operációs rendszert, és válasszon olyan eszközök közül, amelyek erősebbek. Az eredmény egy olyan asszisztens lehet, aki szinte láthatatlan, soha nem alszik, és mindig tesz valamit Önért, miközben szinte egyáltalán nem fogyaszt áramot. Ha van közvetlen IP-d, telepíthetsz rá webszervert, levelezőszervert stb.

Linux vagy Windows hackeléshez?

A legtöbb Linux-ellenőrzési program több platformon működik, és kiválóan működik Windowson. Az egyetlen kivétel a Wi-Fi-hez való programok. És a probléma nem magukban a programokban van (az Aircrack-ng például egy többplatformos programkészlet, amely hivatalos binárisokkal érkezik a Windowshoz), hanem a Windows hálózati adapterének monitorozási módjában van.

A NirSoft, amelynek programjai között szerepelnek kriminalisztikai és közvetlen hacker segédprogramok.

A Windowsnak megvannak a maga lehetőségei, ott van a Cygwin, amely sok mindenre képes, amire a Linux parancssora képes. Nincs kétségem afelől, hogy nagy számban használnak Windows-t használók. Végül nem az a lényeg, hogy milyen operációs rendszer van telepítve, hanem a technikai szempontok megértése, a hálózat, a webalkalmazások és egyéb dolgok megértése, valamint az eszközök használatának képessége.

Azok, akik a Linuxot választják hacker operációs rendszerüknek, a következő előnyökkel járnak:

- Számos kész terjesztési készlet létezik, ahol a megfelelő speciális programok telepítve és konfigurálva vannak. Ha mindezt Windowson telepíti és konfigurálja, akkor kiderülhet, hogy gyorsabb a Linux kezelése.

- A tesztelés alatt álló webalkalmazások és különféle szerverek és hálózati berendezések általában Linuxon vagy valami hasonlón futnak vagy alapulnak. A Linux operációs rendszer és alapvető parancsainak elsajátításával egyidejűleg tanulmányozza a pentesztelés „célját”: ismereteket szerez arról, hogyan működik, milyen fájlokat tartalmazhat. fontos információ, milyen parancsokat kell bevinni a kapott shellbe stb.

- Az utasítások száma. Az összes pentesztelésről szóló külföldi könyv (nem láttam hazait) kifejezetten Linux alatti működést ír le. Természetesen lehet találgatni, és át lehet vinni a parancsokat a Windowsba, de az erőfeszítés, amit azért fordítottak, hogy minden úgy működjön, ahogy kell, egyenlő lehet a Linux elsajátításához szükséges erőfeszítéssel.

- Nos, Wi-Fi. Linuxon, ha a hálózati kártyád támogatja, nincs probléma a monitor móddal.

A Linux disztribúciók céljuktól és célcsoportjuktól függően különböző kategóriákra oszthatók. A kiszolgálók, az oktatás, a játékok és a multimédia a Linux disztribúciók népszerű kategóriái.

A biztonság miatt aggódó felhasználók számára számos olyan disztribúció létezik, amelyek fokozott adatvédelmet nyújtanak. Ezek az építmények védelmet nyújtanak az internetezés során végzett tevékenységének nyomon követésével szemben.

Választékunkban azonban nem csak a magánélet védelmét hangsúlyozó disztribúciók szerepelnek, hanem a behatolástesztek elvégzésére szolgáló disztribúciók is. Ezeket a buildeket kifejezetten a rendszer és a hálózat biztonságának elemzésére és értékelésére tervezték, és speciális eszközök széles skáláját tartalmazzák a rendszerek potenciális sebezhetőségeinek tesztelésére.

Egy Ubuntu-alapú disztribúció, amelyet behatolási tesztelésre terveztek. Ha az XFCE-t szabványos ablakkezelőként használja, nagyon gyorsan működik.

A szoftvermegoldások tárházát folyamatosan frissítjük, hogy a felhasználó mindig hozzáférhessen legújabb verziói beépített eszközök, amelyek lehetővé teszik webes alkalmazások elemzését, stressztesztek elvégzését, a potenciális sebezhetőségek felmérését, jogosultságokat és még sok mást.

Más disztribúciókkal ellentétben, amelyek számos különböző alkalmazást tartalmaznak, a Backbox nem tartalmaz ilyen redundanciát. Itt minden egyes feladathoz vagy célhoz csak a legjobb eszközöket találja. Minden eszköz kategóriákba van rendezve, így könnyen felfedezhető.

A Wikipédia rövid áttekintést nyújt számos beépített eszközről. Bár a Backbox eredetileg kizárólag tesztelésre készült, a disztribúció támogatja a Tor hálózatot is, ami segít elrejteni a digitális jelenlétet.

Kali

Valószínűleg a legnépszerűbb penetrációtesztelő disztribúció a Debian Wheezy alapján. Az Offensive Security Ltd által kifejlesztett, és a korábbi BackTrack Linux projekt folytatása.

A Kali 32 bites és 64 bites ISO-képek formájában érhető el, amelyek USB-meghajtóra vagy CD-re írhatók, vagy akár merevlemezre vagy szilárdtestalapú meghajtóra is telepíthetők. A projekt is támogatja ARM architektúraés akár egy Raspberry Pi egylapos számítógépen is futhat, emellett rengeteg elemző és tesztelő eszközt is tartalmaz. A fő asztal a Gnome, de a Kali lehetővé teszi egyéni ISO létrehozását egy másik asztali környezettel. Ez a nagymértékben testreszabható disztribúció lehetővé teszi a felhasználók számára, hogy a Linux kernelt speciális követelményeknek megfelelően módosítsák és újraépítsék.

Kali népszerűsége az alapján ítélhető meg, hogy a rendszer kompatibilis és támogatott platform a MetaSpoilt Framework számára, amely egy hatékony eszköz, amely lehetővé teszi kihasználó kódok fejlesztését és végrehajtását egy távoli számítógépen.

A 32 bites és 64 bites gépekhez elérhető behatolástesztelő disztribúció, amely a Gentoo Linuxon alapul. A Gentoo felhasználók opcionálisan telepíthetik a Pentoo-t, amely a fő rendszer tetejére kerül telepítésre. A disztribúció az XFCE-n alapul, és támogatja a változtatások mentését, így ha leválasztja az USB-meghajtót, az összes alkalmazott módosítás mentésre kerül a későbbi munkamenetekhez.

A beépített eszközök 15 különböző kategóriába sorolhatók, mint például Exploit, Fingerprint, Cracker, Database, Scanner stb. Mivel a Gentoo alapú, a disztribúció egy sor Gentoo biztonsági szolgáltatást örököl, amelyek lehetővé teszik további biztonsági beállítások elvégzését és a disztribúció részletesebb irányítását. Az Alkalmazáskereső segédprogram segítségével gyorsan felfedezheti a különböző kategóriákban található alkalmazásokat.

Mivel a disztribúció a Gentoo-n alapul, némi manipulációra lesz szükség ahhoz, hogy a hálózati kártya és más hardverelemek működjenek. Indításkor válassza ki az ellenőrzési lehetőséget, és állítsa be az összes eszközt.

Az Ubuntu alapú disztribúciót behatolásészlelésre és hálózatbiztonsági megfigyelésre tervezték. Ellentétben más pentesting disztribúciókkal, amelyek inkább támadó jellegűek, ez egy védekezőbb rendszer.

A projekt azonban számos olyan támadó eszközt tartalmaz, amelyek más penetrációtesztelő disztribúciókban találhatók, valamint olyan hálózatfigyelő eszközöket, mint a Wireshark csomagszimuláló és a Suricata behatolásérzékelő segédprogram.

A Security Onion az XFCE köré épül, és tartalmazza a Xubuntu összes alapvető alkalmazását. A Security Onion nem amatőröknek készült, hanem tapasztalt szakembereknek, akik bizonyos szintű ismeretekkel rendelkeznek a hálózatfelügyelet és a behatolásmegelőzés területén. Szerencsére a projektet folyamatosan támogatják részletes útmutatókés oktatóvideókat, amelyek segítenek az összetett firmware-rel való munkavégzésben.

Caine

Alapértelmezett fiók: root:blackarch. A BlackArch több mint 4 gigabájt méretű, és számos különböző ablakkezelővel rendelkezik, köztük a Fluxbox, az Openbox, az Awesome.

Más penetrációtesztelő disztribúciókkal ellentétben a BlackArch adatvédelmi eszközként is használható. A különféle elemző, megfigyelő és tesztelő eszközök mellett a disztribúcióban megtalálhatók a nyomkövetés elleni eszközök is, különösen a swap és a ropeadope az oldalfájl és a rendszernaplók tartalmának biztonságos törlésére, valamint sok más adatvédelmi program.

Az olasz Frozenbox IT biztonsági és programozási hálózat által kifejlesztett, Debian alapú, behatolástesztekre és a magánélet fenntartására használható. Csakúgy, mint a BlackArch, a Parrot Security OS egy gördülő kiadású disztribúció. Az élő munkamenet alapértelmezett bejelentkezési adatai a root:toor.

A telepített Live image számos rendszerindítási lehetőséget kínál, például állandó módot vagy állandó módot adattitkosítással. A disztribúció az elemző eszközökön kívül számos anonimitást biztosító programot, sőt kriptográfiai szoftvert is tartalmaz.

A Mate testreszabható asztali környezete vonzó felületet kínál, maga a Parrot Security OS pedig nagyon gyorsan fut, még a 2 gigabájt RAM-mal rendelkező gépeken is. A rendszerbe számos niche segédprogram van beépítve, például az apktool - az APK-fájlok megváltoztatására szolgáló eszköz.

Az adatvédelemmel foglalkozó felhasználók számára a disztribúció egy speciális alkalmazáskategóriát biztosít, ahol a felhasználók egy kattintással engedélyezhetik az anonim szörfözési módot az interneten (Tor hálózatokat használnak).

JonDo

Mi a teendő, ha az iPhone kamerája felhős

Saját kezelési útmutató a számítógépen végzett munkához: gyors, egyszerű, hatékony

Hogyan lehet aktiválni a nemzeti roamingot?

Hogyan lehet engedélyezni a Wi-Fi-t egy Acer laptopon?

A világ leggyorsabb internetje, mekkora a sebessége?